Tintahal, Kerberos és LDAP

[Edit] Felhasználó hitelesítés

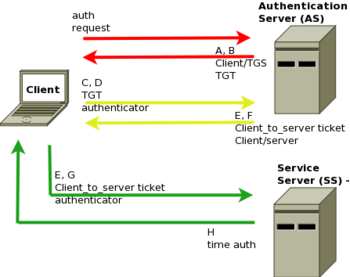

[Rule] Az elv a Kerberos protokoll (vázlatosan)

- Ügyfél (felhasználó) - a felhasználó, domain kérő fél a forrásokhoz való hozzáférés;

- AS (Authentication Server) - a hitelesítő szerver (például a Microsoft Active Directory);

- TGS (jegybiztosító Server) - neve jegy szerver (például a Microsoft Active Directory);

- SS (Service Server) - szerver biztosítja a forrásokhoz való hozzáférés (pl proxy szerver Squid);

- TGT (Jegybiztosító jegy) - a jegy jegyet.

Meghatározó Kerberos protokoll, valamint a részletesebb magyarázatot a működési elvek kivehető a következő forrásokból:

[Rule] Felhasználó konfigurációja Kerberos

A konfiguráció a kliens gépen

A felhasználónak kell lennie egy tartomány tagja, és az alapja a tartományvezérlő az Active Directory-adatbázis a Microsoft. A kliens gépen kell lennie az alapja a vezérlő tartományban.

A proxy beállításokat a böngésző, hogy létrehoz egy teljesen minősített tartománynév (FQDN) proxy szerver (pl [email protected]) és a port számát (pl 3180).

Configuration Server Microsoft Active Directory

Létre kell hoznia egy felhasználó egy domain: proxy_squid. Jelszó nem lehet az eltarthatóság (jelszó soha nem jár le). Az optimális biztonság, a jelszót kell állnia nyolc karakter - ez a minimum (betűk, számok és speciális karakterek). A hitelesítéshez egy proxy szerver tartományvezérlő, és az azt követő azonosítása Squid proxy szerver a felhasználók, akkor létre kell hozni egy keytab fájlt. Kulcstáblázat - ez egy fájl, ami tartalmazza a Kerberos Principal (host, használati, domain) és a titkosítási kulcsok (meghatározva a Kerberos jelszó). Ezt a fájlt használják a hitelesítést az Kerberos infrastruktúra (nem kell kézzel írja be a felhasználónevét és jelszavát). Squid fogja használni kulcstáblázatfájlt a felhasználói azonosításhoz a Kerberos protokollt.

Miután létrehozta a kulcstáblázatfájlt kell másolni a proxy szerver (például az / etc /).

Létrehozása kulcstáblázatfájlt parancssorból tartományvezérlő Microsoft Active Directory:

- nbtname - netbios domain név

- jelszó - adja meg a jelszót.

birodalma Kerberos (ami meg van írva a @ után) van szükség, hogy írjon nagybetűvel!

A konfiguráció hálózati hozzáférés a proxy szerver

- Hozzáférés engedélyezése a proxy szerver az interneten, és vissza a protokollok: HTTP, HTTPS, SSH, FTP, DNS;

- Hozzáférés engedélyezése proxy a helyi hálózat (LAN) port és fordítva használva:

- Kerberos, TCP / UDP: 88, 464, 749, 750; TCP: 4444;

- Ldap, TCP / UDP: 389;

- Tintahal, TCP: 3180;

- SSH, TCP: 22, 10010, 10011;

- Msft-gc, TCP: 3268;

- Klogin, TCP: 543;

- Kshell, TCP: 544;

- Mondd, TCP: 754;

- Eklogin, minipay, TCP: 2105;

- DNS, TCP / UDP: 53;

- HTTPS, TCP: 443;

- HTTP, TCP: 80;

- NTP, UDP: 123;

- ICMP.

[Edit] beállítása Squid proxy szerver, amely a Linux operációs rendszer

Példa OS CentOS

A proxy szerver kívánt nevet (hostname): proxy_squid.domain.loc.

Szükséges, hogy ellenőrizze a rendelkezésre álló DNS szerver segítségével a verem és nslookup programot. Ha a DNS-kiszolgáló nincs, DNS konfigurálása. Neve a proxy szerver kell beírni a DNS-kiszolgáló tárol.

Ellenőrizze az idő szinkronizálás a proxy szerver, domain kontroller és az ügyfél. A megfelelő működéshez a Kerberos protokoll az időeltolódást nem lehet több, mint 5 perc. Szinkronizálás proxy egy NTP szerver, akkor ntpdate.

Csomagok telepítése FTP adattár hitelesítés Kerberos, Squid 3.0 csomagot és SASL (Simple Authentication and Security Layer):

Változás az engedélyei kulcstáblázatfájlt (a fájl már korábban kialakult egy tartományvezérlő parancs segítségével ktpass).

Ellenőrzése kulcstáblázatfájlt létre.

Ha a fájl létrehozása rendesen, tartományi hitelesítést végezzen: Hitelesített a Kerberos v5.

Részletek kapott Kerberos jegyet, akkor klist csapat.

Megváltoztatása a Kerberos hitelesítési konfigurációt. /etc/krb5.conf következő változásokra van szükség a fájl:

Az automatikus azonosítás a tintahal, meg kell tennie a következő változtatásokat a futtatható fájl /etc/init.d/squid

Ha szeretné használni a Squid proxy szerver nem az alapértelmezett portot (pl 3180), hogy nyissa meg ezt a portot SELinux.

[Edit] Active Directory User Authentication

Konfigurálása hitelesítés /etc/squid/squid.conf konfigurációs fájl. A hitelesítéshez a beépített Squid squid_kerb_auth programot.

A -W opció megadja az elérési utat a fájl, ami tartalmazza a jelszót. fájlt a felhasználónak kell tintahal. A jelszó meg kell egyeznie a jelszót a Kerberos keytab fájlt korábban képzett használatával ktpass.

Ha a teszt fut, adjuk hozzá a konfigurációt squid_ldap_group az /etc/squid/squid.conf.

Paraméter% belépés a leírást a külső csoport rámutat, majd ellenőrizzük a bejegyzés ebben a csoportban, a felhasználó hitelesíteni kell

[Edit] meghatározása hozzáférési jogokat a felhasználók számára

Csoport GG-KV-GOUP0 és GG-KV-GROUP1 biztosított internet-hozzáférés révén Squid. Csoport GG-KV-GROUP0 nem tudja elérni a fájlokat az interneten, amelynek típusa van adva a / etc / squid / blokkolt (reguláris kifejezések meghatározásához használt fájltípusok). Csoport GG-KV-GROUP0 hozzáfér az összes fájlt, amelyek típusa meg van adva a / etc / squid / blokkolt. Csoport GG-KV-GROUP1 teljes körű hozzáférést biztosít az összes fájlt.

[Rule] meghatározása QoS szabályokat (késleltetés medencék)

Hirdesse késedelem medencék

Határozza meg a felhasználó késés medencék

Korlátozza a sávszélességet