Petya erősebb, mint wannacry, hogyan védekezhet egy új vírus támadása ellen

A pozitív technológiai szakértők részletesen elemezték az új kártékony programot, és javaslatokat tettek arra, hogyan kell kezelni.

Petya - mindent, amit tudnia kell az új titkosítókról

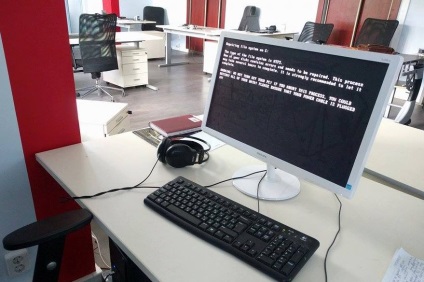

A minta elemzése zsarolás szakértők által végzett Pozitív Technologies, azt mutatja, hogy cselekvésre van azon az elven alapul a Petya titkosítja a master boot record (MBR) lemez boot szektor, és helyette a saját.

Egy sor eszköz használni a támadás Petya lehetővé titkosítást is dolgozunk, ilyen környezetben, ahol a lecke WannaCry és telepítették a biztonsági frissítést került elszámolásra, ezért a rejtjeles annyira hatékony.

Hogyan működik Petya

Elindítása után a rosszindulatú fájl jön létre a feladatot a számítógép újraindítására, késleltetett 1-2 órán át, amely idő akkor sikerül futtatni a bootrec / FIXMBR visszaállítani az MBR és vissza az operációs rendszert. Így a rendszert még a kompromisszum után is elindíthatja, de a fájlok dekódolása nem lehetséges. Minden egyes lemezen egy AES kulcs keletkezik, amely a memóriában létezik, amíg a titkosítás befejeződik. Ez nyílt RSA kulcson van titkosítva és törölve. A tartalom helyreállítása után a magánkulcs ismerete szükséges, így a kulcs ismerete nélkül az adatok nem állíthatók vissza. Feltételezhetően a vírus legfeljebb 15 könyvtárat titkosítja. Vagyis a nagyobb mélységbe ágyazott fájlok biztonságosak (legalábbis a titkosítás e módosításához).

A Petya rendelkezik azzal a funkcionalitással, amely lehetővé teszi, hogy átterjedjen más számítógépekre, és ez a folyamat lavina-szerű. Ez lehetővé teszi a titkosítók számára a kompromisszumot, beleértve a tartományvezérlőt is, és a támadás felépítését, mielőtt a domain összes csomópontjára átveheti az irányítást, ami megegyezik az infrastruktúra teljes kompromisszumával.

Hogyan védekezzen a Petya támadástól?

Annak érdekében, hogy ne essen áldozatul egy ilyen támadásnak, először is meg kell frissíteni a használt szoftvert az aktuális verziókhoz, különösen az MS Windows összes jelenlegi frissítéseinek telepítéséhez. Emellett minimálisra kell csökkenteni a felhasználók munkahelyi jogosultságait.

Minden számítógépen telepíteni kell a víruskereső programot olyan önvédelmi funkcióval, amely speciális jelszót ad a beállítások letiltásához vagy módosításához. Ezenkívül biztosítani kell a szoftver és az operációs rendszer rendszeres frissítését a vállalati infrastruktúra összes csomópontján, valamint a sebezhetőségek és frissítések hatékony kezelésének folyamatát. Az IS auditok rendszeres lefolytatása és a penetrációs tesztek lehetővé teszik a rendszerek védelmében és sérülékenységében meglévő hiányosságok időben történő feltárását. A vállalati hálózat kerületének rendszeres nyomon követése lehetővé teszi az internetről elérhető hálózati szolgáltatási felületek felügyeletét és a tűzfalak időben történő konfigurálását. A már megtett támadások időben történő felismerése és elnyomása érdekében meg kell figyelni a belső hálózati infrastruktúrát, amelyre a SIEM osztály rendszerének használata javasolt.

A Pozitív Technológiák alapján