A vkontakte hogyan gyűjt rólunk információkat - távíró

Ma szedés otsnifeny forgalmi hivatalos app VKontakte alatt Android, megpróbálja megtalálni egy adott API, amellyel kiszűrik a hivatalos kérelem zene, rábukkantam egy meglehetősen érdekes tartalommal kéri.

lemondás

Csak szeretném megjegyezni, hogy veszem felelősséget semmilyen kárt, amit okozhat magad / a készülék vagy más / mások eszközök, kövesse az itt leírt. Nem is akarok ilyen tevékenységeket folytatni a hálózataimon. A tájékoztatás csak tájékoztató jellegű, és nem ajánlott a személyes eszközökön, hálózatokon történő lejátszásra / visszajátszásra, és szigorúan nem ajánlott a felhasználó számára. mert más emberek adatait szippantják - ez illegális, és az én eszközeim, a jobb oldalamon vagyok.

És azonnal, ez az, amit Andrei Rogozov (valahol) említett az információkról.

előszó

találatok

A Kate Mobile-ban ilyen szilvákat nem láttak. Csak miután üzembe az új algoritmus kibocsátó audio és Kate, és a hivatalos kérelem szükséges elérnie a Google-fiók egy bizonyos átvételi-jelzőt. És ez minden.

Az alkalmazások működéséről az iOS rendszeren, a Windows Phoneon csak találgathatok. Nem ültették át csomagjaikat, és nincsenek eszközök.

Ismét az ilyen adatokat a következő hozzáférési pont Wi-Fi, a jelenlegi helyét a felhasználó, és minden tettei nem küldött harmadik féltől származó alkalmazások, mint például Kate Mobile, VK Kávé (módosítása a hivatalos, faragott mérőszámok és így tovább.) A weboldalam ügyfél APIdog és így tovább.

Barátbarát-fejlesztő Andrew további screenshotokat készített arról, hogy mi csatlakozik az Android hivatalos alkalmazásához.

Plusz, innen, ami elküldi a hivatalos Windows-alkalmazást

Csak a rendszer verziója, alkalmazás verziója, beviteli módja.

”. maga a kiigazítás később jelent meg, nem azonnal, a magvakhoz képest. Az ilyen adatok mentesítése messze új számomra, és a kávé már régóta kikapcsolt. A legrosszabb az, hogy a soap.ru libverify gyűjt a szimulátorok sorozatait, a mytracker-lac-et és a cid-et. Olyan ez, mint Andrew. SIM-kártyák sorozata, stb. Ezért kell emelni egy HYIP-et. "

Grigory Klyushnikov. a korábbi alkalmazás fejlesztője, kiderült, maga ellenezte a Vigo szolgáltatásainak bevonását az alkalmazásba:

- Vigo sokáig ott volt, bemutattam. A kezdetektől fogva ellenkeztem, de mindenki ismeri a véleményemet arról, hogyan. És ott van ott, mielőtt a Meilovski MyTracker nem jutott el, maga a hús.

És itt Vigo valójában írja le, ahogy Gregory írta:

5. frissítés: Válaszok a VKontakte-től

Mobil műszaki támogatás

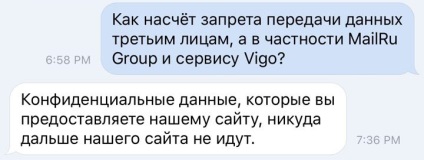

Denis úgy döntött, hogy továbbra is választ kap kérdéseire, és felkéri őket a mobil támogatásra VC (id333)

Az utolsó kérdésre válaszul a támogatás úgy döntött, hogy elmozdul a témától.

A beérkezés módjáról

rendelkezésre álló eszközzel

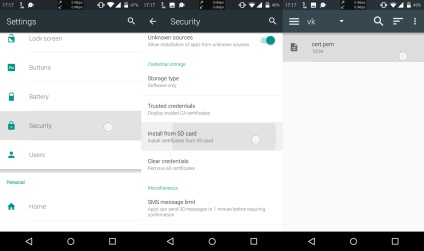

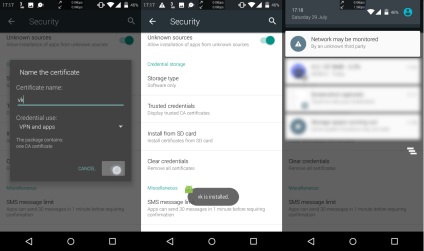

Előkészítés: SSL tanúsítvány létrehozása

Ha csak elkezdjük a szippantást, akkor csak olyan nyers adatokat fogunk kapni, amelyeket nem lehet feldolgozni, mert azokat a HTTPS protokollon keresztül továbbítják - az adatok titkosítva vannak. Annak érdekében, hogy adatokat nyerhessünk, megváltoztatjuk a tanúsítványt, amelyet létrehoztunk. Így megfejthetjük ezt a forgalmat.

openssl req -x509 -newkey rsa: 4096 -keyout key.pem -out cert.pem -nap 365

Ezzel a paranccsal létrehozunk egy tanúsítványt, ahol a key.pem a kulcsfájl, a cert.pem a tanúsítvány.

A kifejezés billentyűben írjon be valamilyen jelszót. Még mindig szükségünk van rá. Ezután ismételje meg újra. A fennmaradó mezők üresen maradhatnak / nem lépnek be. Ha elkészült, két fájl fog megjelenni az aktuális könyvtárban.

Előkészület: Eszköztanúsítványunk telepítése

Előkészítés: port továbbítás

Visszatérünk a Linuxba, bejutunk a terminálba:

Előkészítés: Ettercap

sudo apt-get-y install ettercap

Telepítés után futtatjuk.

Data Sniffing

"Sniff" -> "Unifed szippantás". Az interfész kiválasztó ablakban általában kiválaszthatja a kívántat (talán wlan0, wlp1s0, enp5s0), ha nem az egyik - válassza ki a sajátját. "OK."

Következő: "Hosts" -> "Hosts keresése". Várakozunk a beolvasó állomásokra.

Ezután "Hosts" -> "Hosts list". A listából válassza ki az IP mi router (Van egy 192.168.1.1), és kattintson a „Hozzáadás a cél 1”, majd válassza az IP eszközök (I 192.168.1.222), majd a „Hozzáadás a célba 2”.

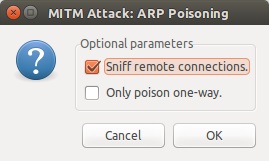

Továbbá a "mitm" (man in the middle) -> "ARP mérgezés" -> állítsa zászló "Sniff távoli kapcsolatok" -> "OK" gombot.

Ezután "Start" -> "Start sniffing".

Az elkészítés vége: SSLSplit

Tovább a terminálon az sslsplit:

sudo apt-get -y install sslplit

A telepítés befejezésekor hozza létre a könyvtárakat:

És az aktuális könyvtárban (ahol a cert.pem fájlok és a key.pem fájlok fekszenek)

cp / dev / null logfile.log

Az aktuális könyvtárban a következőket végezzük:

sudo sslsplit -k key.pem -c cert.pem -l logfile.log -j naplók -S. https 0.0.0.0 8443 http 0.0.0.0 8080

Adja meg a tanúsítvány létrehozásakor megadott kifejezéskulcsot.

A naplófájlok naplózása a tulajdonos és a gyökércsoport alatt történik, anélkül, hogy az olvasó és az író az aktuális felhasználóhoz fér hozzá. Ezért módosítania kell a tulajdonosat. A tanúsítványokkal ellátott könyvtárban

sudo chown -R vlad805: vlad805 naplók

Ahol a "vlad805" helyett a felhasználó neve.

Mint később Anton javasolta. A sniffelés két kattintással Android alkalmazások segítségével végezhető el, és ezt a hosszú utasításra nincs szükség. De. akinek kényelmesebb.

köszönöm

Köszönetet mondott Konstantinnak is útmutatásért és részletes utasításokért a szippantásról.