Adobe flash player

2. Az ablakban egyetértünk abban, hogy semmi sem törött. Tick tartalék.

3. keres egy értéket (idézőjelek nélkül) a keresési karakterláncot konfiguráció - „extensions.blocklist.enabled”.

4. Alapértelmezésben az értéke „True”. De miután kattints rá kétszer, vagy kattintás után az érték, a jobb gombbal, majd nyomja meg a „Toggle”, meg fog változni a „Hamis”.

Ez nem befolyásolja a teljesítményt a böngésző, de a Firefox már nem blokkolja az Adobe Flash Player, valamint nem akadályozzák az egyéb „elavult” dugó. És persze, a blokkolt üzenet eltűnik.

Képeket csak nem kifejezni gyűlölet, az összes kép készül el a kérelmet. Egyszerűen nyomja helyzeteket, embereket, és így tovább .. A végén, csak képek

Tekintettel arra, hogy a domain már nem áll rendelkezésre, nem volt lehetséges, hogy töltse le és elemezze a malware. A szakértők azonban egyetértenek abban, hogy ez egy extorsive szoftver egészének támadás hasonlít a legutóbbi kampány terjesztésére titkosító Locky és trójai Kovter.

A Microsoft nem adta fel kísérletet, hogy megnyerje a végtelen háború eksploitopisatelyami, újra és újra végrehajtási új technológia alkalmazását védelmet. Ezúttal a Windows operációs rendszer a fejlesztők jöttek ennek a kérdésnek a mélyebb, mozgó szemét a probléma gyökerét. A munka szinte minden kihasználni ilyen vagy olyan módon, amelynek célja lehallgatja az alkalmazás végrehajtása folyik, ezért nem árt „tanítani”, hogy az alkalmazás nyomon követi ezt a szempontot.

Mi a vezérlésre Guard

Vezérlésfolyam Guard (Guard CF, CFG) - viszonylag új Windows biztonsági mechanizmus (kihasználni mérséklés), amelynek célja annak biztosítása, hogy bonyolítja a művelet bináris sérülékenységek egyedi alkalmazások és a kernel módú alkalmazások. Működés E mechanizmus az érvényesítés implicit hívások (közvetett hívások), megakadályozva elfogása az áramlás több mint egy végrehajtási (például azáltal, hogy felülírja virtuális függvény táblázatot). Kombinálva a korábbi biztonsági mechanizmusok (SafeSEH, ASLR DEP, stb) további fejfájást alkotóinak hasznosítja.

Ez a biztonsági funkció elérhető a felhasználók számára a Microsoft Windows 8.1 (Update 3, KB3000850), és a Windows 10.

Hogyan működik az ellenőrző Flow Guard

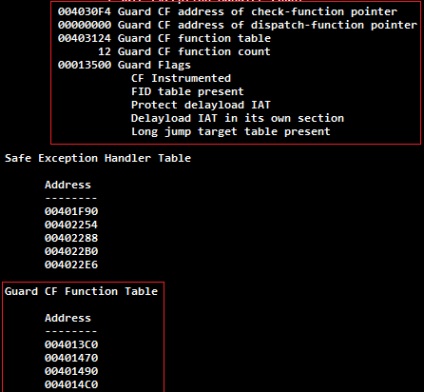

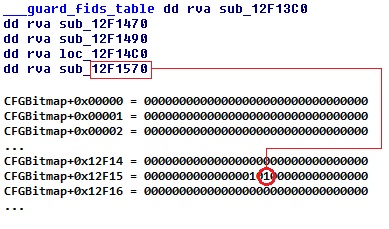

CFG valamennyi szolgálati információt tárolja IMAGE_LOAD_CONFIG_DIRECTORY végrehajtható fordításkor:

GuardCFCheckFunctionPointer - egy mutató a vizsgálati eljárás

GuardCFFunctionCount - funkciók száma a táblázatban

A IMAGE_NT_HEADERS.OptionalHeader.DllCharacteristics header lépett IMAGE_DLLCHARACTERISTICS_GUARD_CF zászló azt jelzi, hogy a végrehajtható támogatja CFG mechanizmus.

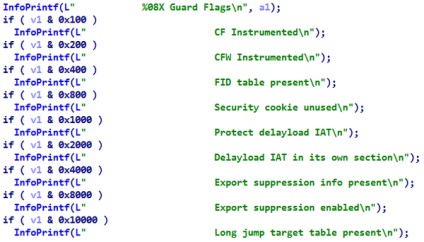

Winnt.h header fájlt a Windows 10 (1511) tartalmazza a következő CFG zászlók (ez utóbbi a maszk, nem a zászló):

IMAGE_GUARD_CF_INSTRUMENTED (0x00000100) - A modul végzi ellenőrzési végrehajtási szál a támogatási rendszer

IMAGE_GUARD_CFW_INSTRUMENTED (0x00000200) - modul végzi egy integritás-ellenőrzés a teljesítmény és a rögzítési adatfolyam

IMAGE_GUARD_CF_FUNCTION_TABLE_PRESENT (0x00000400) - A modul tartalmaz egy táblázatot érvényes funkciók

IMAGE_GUARD_SECURITY_COOKIE_UNUSED (0x00000800) - A modul nem használja a biztonsági cookie-t (/ GS)

IMAGE_GUARD_PROTECT_DELAYLOAD_IAT (0x00001000) - A modul támogatja Delay Load Import táblázat, csak olvasható

IMAGE_GUARD_CF_FUNCTION_TABLE_SIZE_MASK (0xF0000000) - Első lépés table elem Guard CF érvényes funkciók vannak kódolva az adat bit (további bájtok számát az egyes elemek)

Érdemes megjegyezni, hogy ez egy nem teljes lista a meglévő zászlókat. A legteljesebb listát lehet beszerezni a belső link.exe fájlt (linker):

Az ellenőrzési eljárást a hívott függvény pointer

Az érthetőség kedvéért nézzük ugyanazt a kódot összeállított nélkül CFG és vele.

Az eredeti kód C ++:

Alapítva web-technológiák, amelyek helyettesíthetik a Flash, elért állapotának web-szabvány támogatja az összes modern böngészőben a jó teljesítmény, alacsony CPU kihasználtság és nagyobb biztonságot. Adobe tisztában van a teljes győzelme HTML5 és nem látott okot, hogy továbbra is mesterségesen tartani a fejlesztési szándékosan ígérő technológia ma már Viszont a nyílt webes és megoldásokat, amelyek nem igényelnek telepítést speciális plug-inek. Szerint a Google a cég, ha három évvel ezelőtt, mintegy 80% -a felhasználók Chrome naponta böngészett oldalakat a Flash, most ez az arány csak 17%, és továbbra is csökken.

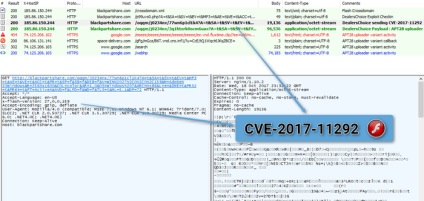

Szerint Proofpoint, támadások újabb bug amelynek célja a vállalatok és szervezetek az Egyesült Államokban és Európában, különösen a Külügyminisztérium és a kapcsolódó vállalkozások az űrkutatásban.

A kutatók azt írja, hogy a támadók szúrópróbaszerű adathalász támadások küldött leveleket céljaik rosszindulatú dokumentumokat. A támadások nem korrelál a APT28 annak a ténynek köszönhető, hogy a kampány során a hackerek részt keret DealersChoice, azaz a szakemberek már régóta minősíteni ATP28 eszköz.

A teljes 1