Miért tönkreteheti a rendszert (Armitage Metasploit)

Most a kezében felhasználók különféle eszközöket, hogy a jó és rossz cselekedetek csak pár kattintás. És ez nem igényel speciális ismereteket a szerkezet a számítógép. Az alábbiakban megmutatom. Veszünk magasabb jogosultságokkal a gazda egy elavult verziójú Windows XP keresztül elegáns eszköz Metasploit keret. Azok számára, akik nem tudják, Metasploit - olyasmi, mint egy tervező számára pentestera.

És ez nem meglepő helyzetben a közösségi hálózatok és fórumok „Download <название инструмента> hogyan lehet feltörni valami mást ...”. ) Ha ez nem okoz fanyar mosollyal, aztán megpróbálom fogalmazzuk meg a hazai vektor:

„Vettem egy forrasztópáka, hogyan kell építeni a gyorsító?”, „Batey vette a csavarhúzóval átmenni a forgódugattyús motor?” Vagy „vásároljon varrás, hogyan lehet egy faliszőnyeg?” Mindenki úgy dönt maga összehasonlítás ízlés szerint. A morális. Töltse le a szerszámot nem elég. Anélkül, hogy megértsük, hogyan működik - lesz a „döfés véletlenszerűen”, és az újbóli valakit.

Még nem vállalja megítélni, hogy milyen tudás van szüksége, mielőtt elkezdi csinálni semmit a saját. Legalábbis - 7 szint modell az ISO / OSI és a TCP / IP stack protokollokat. Mivel a munkát végeznek az operációs rendszer alapja a Linux kernel nem árt használt legalább néhány készségek dolgozni benne.

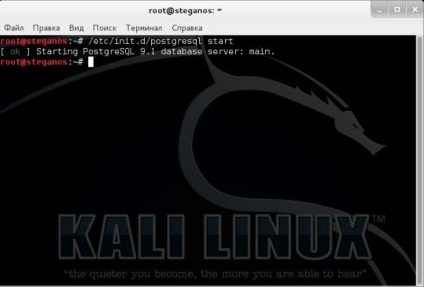

Az első dolog, elkezdjük az adatbázis szerver Postgresql:

# Service postgresql Start

Futó Kali Linux Metasploit

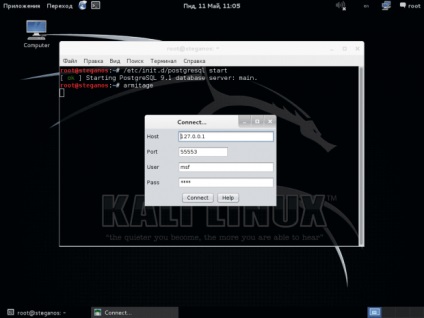

Fut ablak csatlakozni a helyi adatbázis szerver, ahol Metasploit tárolja a köztes adatok (eredmények a vizsgálat, stb.)

Csatlakozik az Metasploit Framework adatok

Hagyjuk az alapértelmezett beállításokat, akkor nyomja meg a Csatlakozás lehetőséget.

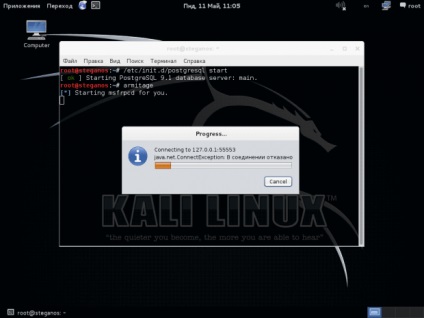

Meg kell várni egy kicsit, amíg nem csatlakozik a grafikus

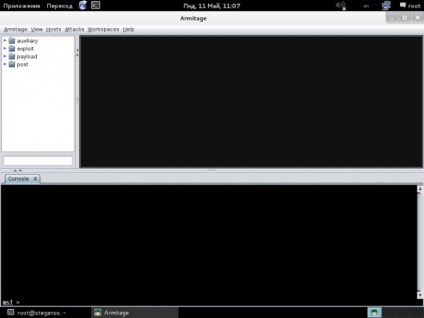

Meg kell várni, amíg meg nem jelenik a grafikus felület Armitage, könnyebb vele dolgozni, és anélkül, hogy az egyszerű Metasploit keret:

Betöltése főablak Armitage

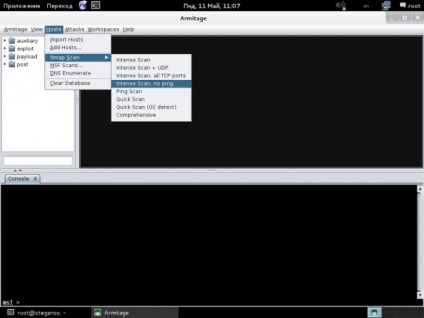

Nos Nos, kezdjük felfedezni a hálózathoz. Fuss Nmap scan (sok fajta):

Kezdjük az adatbázis feltöltésére hosts

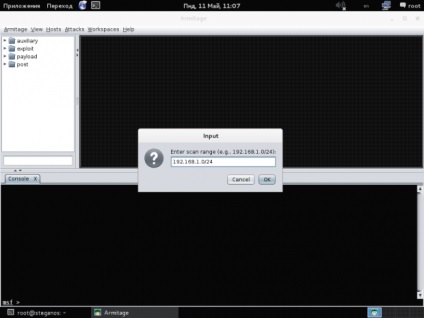

Adja meg a rendeltetési alhálózat. I 192.168.1.0/24

Válassza ki az alhálózati beolvasni Nmap

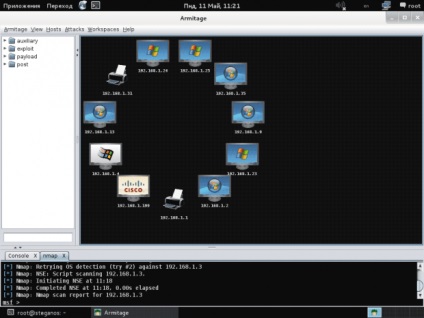

Miután a vizsgálat befejeződött, becsüljük eredményeket. Itt van néhány a Cisco router, nyomtató és egy pár az egyik állomás (192.168.1.4) a régi ablakok, hasonló SP1 több) szerencsés.

Network Scan Results

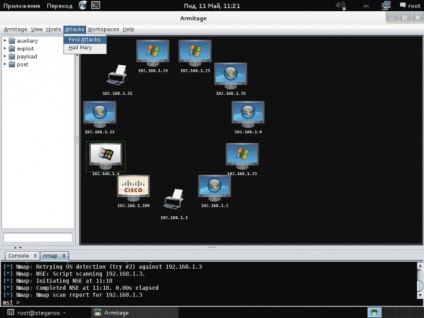

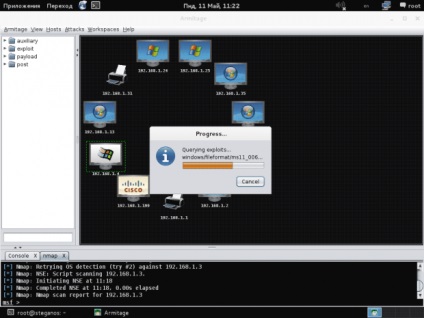

Addig keresni a rendelkezésre álló gyors támadási a menüben támadások - Find támadások.

Keresünk elérhető hasznosítja \

Várja meg a végén a keresést.

Megvárjuk, amíg a végén a keresési folyamat

Most minden gazda lesz egy további elem „Attack”, amely azt fogja használni egy kicsit később. És most, amíg nem látjuk, hogy a csomópont egy elavult verziójú Windows Érintett szoftverek smb ms08_067:

Találunk egy állomás egy elavult verziójú Windows

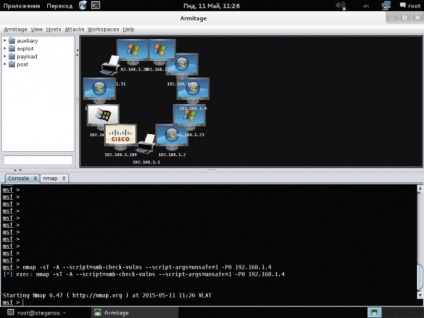

Erre a célra Armitage konzol fut:

# Nmap ST -A --script = SMB-check-vulns --script-args = nem biztonságos = 1 -P0 192.168.1.4

szkennelés és várni az eredményt.

By the way, nmap egy nagy számú beépített szkriptek (valamint egy programozási nyelv).

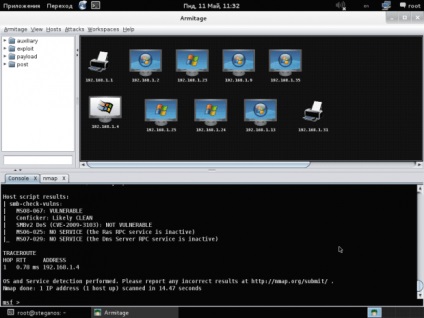

Kapott vizsgálat eredményére

Itt vannak az eredmények. A napló látható MS08-067: KISZOLGÁLTATOTT - érinti. Kiváló, elvégzi a támadás:

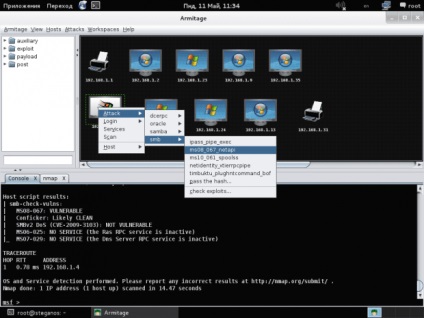

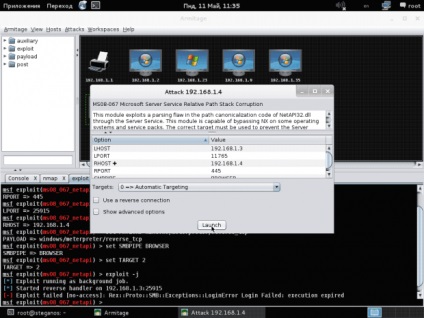

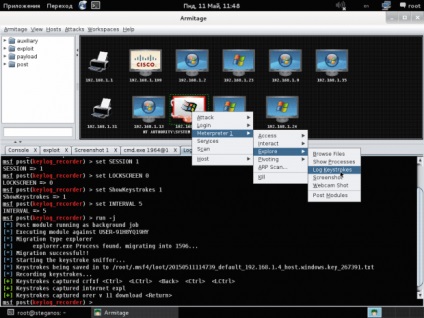

Válassza ki a gazda, a jobb gombbal rajta, Attack - smb - ms08_067_netapi

Alkalmazza a támadás ms08_067_netapi

Hagyjuk az alapértelmezett beállításokat. A konzolos verziója Metasploit mi lett volna kitölteni őket kézzel.

Options hagyja meg az alapértelmezett

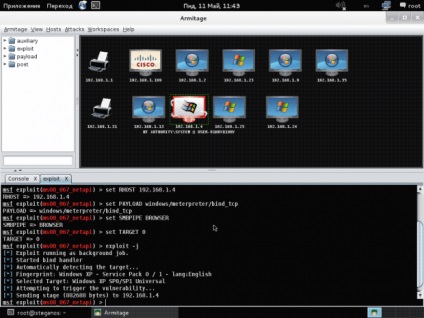

Itt megállt, mert a távoli gazda láthatóan újraindul. Megszűntek a pingelni. Néhány évvel később ismét megjelent a hálózaton, azt továbbra is (az első). Ezt követően ellenőrizze, hogy a támadás átment - a fogadó elvörösödött, és volt kontextus menüpontok.

A támadás nem sikerült. Host csúcspontja piros

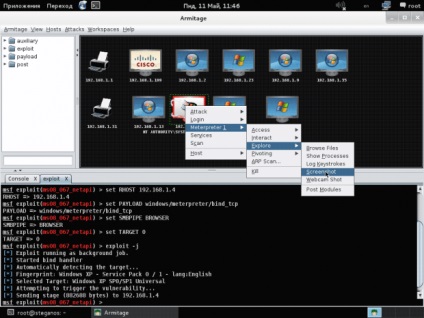

Mi is kap egy screenshot a képernyőn: Meterpreter 1 (munkamenet száma) - Fedezd - Screenshot

Kapunk egy képernyős asztali áldozat

Megnyílik egy új lap a screenshot:

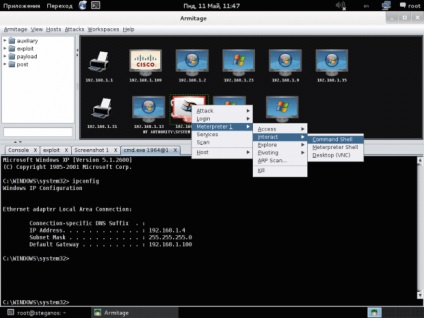

Hasonlóképpen, mint kiderült, és a parancssori shell:

Kapunk egy parancssori magas jogosultsággal

És aktiválja a lehallgató karakternél

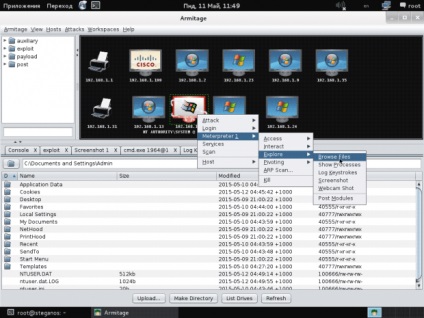

Még a hozzáférést a fájlrendszer

Azt, hogy hozzáférjen a fájlrendszer

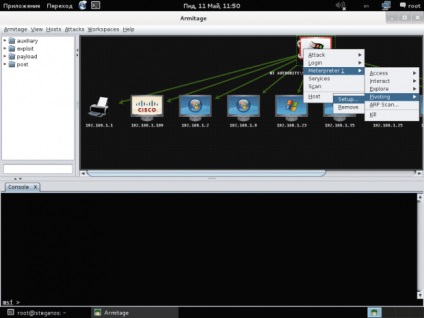

Ezen kívül lehetőség Meterpreter - Csuklós - Beállítás tehetünk a megtámadott gazda és működött közre, hogy további támadások rajta!

Így az áldozat egy közbenső csomópont egyéb támadások

Remélem bebizonyították, amit a szerszám a közkincs. És minden fiatal támadó elkezdi, hogy vegyenek részt ebben a nonszensz.

By the way, milyen következtetéseket mi, rendszergazdák tanulhatunk ezt a cikket:

- Haladéktalanul frissítik a változat a szoftverek és rendszerek. Sok svezhenaydennyh hibákat tartalmazza a Metasploit keret és a rendelkezésre álló automatikus alkalmazását, mint ez, könnyedén;

- Maximum bonyolítják adatokat kap rendszerek és szolgáltatások. A leggyakrabban használt Nmap szkenner, hogy megvédje a rendszert a saját vizsgál lehetséges. Nos, legalább megnehezítik, hogy visszatérjen az ujjlenyomatot (és OS változatai szolgáltatások) bonyolítja a támadók adatgyűjtési folyamat;

- És ami a legfontosabb, meg akartam mutatni itt. Bármilyen eszköz, - a kard és a pajzs. Írtam egy cikket sem a betörők, de az adminisztrátorok. Támadják a rendszert, keresse meg a módját a penetráció. De egyre hozzáférést bármilyen vektor - lezárja a lyukat. Ez jobb megreped a rendszer, mint bárki más.

A könyv segítségével:

David Kennedy, Jim O'Gorman, Devon Kearns és Mati Aharoni: Metasploit A behatolási Tester útmutató

Ön is élvezheti: