DDoS - virtuális terrorizmus hostinfo

Terrorizmus - ez talán a legnagyobb probléma az emberiség ma. És a virtuális közösségek nem sokban különbözik a valós világban. Elmúltak már azok az idők, amikor romantikus kollektív kép a hacker trükkös típusú repedés védelmére bank és pumpált fiókja bank. Kemény idők - kemény modor. Most hackerek használják, hogy megtámadják a szerver blokkolja a munkáját, majd tegye a házigazdák az igényeket. Cyber terrorizmus a lehető legtisztább formában. Ritka hónap anélkül, hogy szenzációs a sajtóból, hogy egy adott szerveren van kitéve DDoS-támadás. Ebben az áttekintésben megpróbáljuk megérteni, mi a DDoS-támadás, és mit lehet tenni, hogy csökkenti a veszélyeket.

DDoS - rövid Distributed Denial of Service támadás (Atakak mint a "szolgáltatás megtagadása")

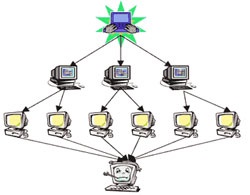

Vázlatosan DDoS-támadás valahogy így néz ki: a kiválasztott, mint az áldozat szerver befalls rengeteg hamis kérelmek több számítógép az egész világon. Ennek eredményeként, a szerver tölti minden forrását szolgáló ezeket a kéréseket, és gyakorlatilag elérhetetlen a hétköznapi felhasználók számára. A cinizmus a helyzet, hogy a számítógép-felhasználók, ahonnan küldik hamis kéréseket, nem is lehet tisztában azzal, hogy a gép által használt hackerek. Telepített programok a hackerek által ezeken a számítógépeken az úgynevezett „zombik”. Számos módja van a „zombi” számítógépek - bejutását a védtelen hálózat használatához programok trójaiak. Talán ez az előkészítő fázis a leginkább időigényes a támadókat.

A legtöbb DDoS-támadások három rétegű architektúra: a menedzsment konzol - a fő számítógépek - zombi szerek

Leggyakrabban a támadók során DDoS-támadások a három rétegű architektúra, amely az úgynevezett „cluster DDoS”. Egy ilyen hierarchikus szerkezet tartalmaz:

- konzolt (lehet, hogy több, mint egy), azaz ez a számítógép, amely a támadó küld egy jelet az elején a támadás;

- fogadó számítógép. Ezek a gépek, amelyek megkapják a jelet a támadás a menedzsment konzol és add-szerek „zombik”. Az egyik konzolt, mértékétől függően a támadás lehet venni akár több száz gazda számítógépek;

- Minőségben - közvetlenül maguk „zombi” számítógépek, a kérelmeket a támadók célba csomópontot.

A fő veszély a DDoS-támadások egy elosztott szervezet felépítését és a rendelkezésre álló hacker szoftver

A másik veszély az, hogy a DDoS támadó nem kell semmilyen speciális tudást és erőforrásokat. Programok támadni szabadon hozzáférhető az interneten.

Az a tény, hogy az eredeti szoftver DDoS létre a „békés” célokra, és a kísérletekhez a tanulmány a hálózati kapacitás és ellenálló a külső terhelés. A leghatékonyabb ebben az esetben a használata az ún ICMP-csomagok (Internet kontroll üzenetküldő protokoll), azaz csomagokat, amelyek téves szerkezetű. A feldolgozás egy ilyen csomag több erőforrást igényel, a döntés után a hiba csomagot küld a küldő, megvalósítva így a fő cél - „eldugult” hálózati forgalmat.

Természetesen a legveszélyesebb olyan programok, amelyek használata több típusú támadások leírt. Ezek az úgynevezett TFN és TFN2K és megkövetelik a magas szintű hacker képzés.

Az egyik legújabb programok szervezését DDoS-támadások Stacheldracht (szögesdrót), amely lehetővé teszi, hogy megszervezi a különböző típusú támadások és a lavinák sugárzott ping kérések adattitkosítás közötti vezérlők és ügynökök.

Természetesen ebben a felmérésben jelzett csak a legismertebb programokat és DDoS technikák. Tény, hogy sokkal szélesebb spektrumú programok és folyamatosan frissül. Ugyanezen okból nem lenne elég naiv leírása egyetemes megbízható módszerek védelmet DDoS-támadások ellen. Általános módszerek nem léteznek, de az általános ajánlásokat kockázatának csökkentése és a károk minimalizálása a támadásoktól között olyan intézkedéseket, mint az illetékes konfiguráció az anti-hamisítást funkciók és anti-DOS routerek és tűzfalak. Ezek a funkciók számának korlátozása félig nyitott csatorna, amely megakadályozza a rendszer túlterhelése.

Egy nagyon fontos dolog ebben a tekintetben a megelőzés - a szoftver kell „patch a” különböző „lyukak”.

Mint már említettük, hogy érzékeli a virtuális terroristák, akik a szervezett DDoS-támadás, egy nagyon összetett feladat. Ezért leküzdésére ilyen típusú fenyegetés szoros együttműködést igényel a szerver adminisztrátorok és Internet-szolgáltatók, és a szolgáltatók számára a legfontosabb hálózatüzemeltetők. Mert, mint a valós életben, a terrorizmus elleni küzdelem csak akkor lehet az unió a törvénytisztelő polgárok.