Hogyan működik a lehallgatási mobiltelefonok és hogyan védheti meg magát tőle

Operátorokkal védi hálózatát

GSM technológia eredetileg kidolgozott és végrehajtott, hogy megfeleljen a követelményeknek az állami szervek a biztonsági szintet. Fenntartani a biztonsági, a legtöbb országban a világon tiltják a használatát és eladni erős jeladók, scramblerek, kriptooborudovanie, valamint rendkívül biztonságos nyilvános kommunikációs technológia. Magukat a távközlési szolgáltatók, hogy megvédjék a rádiócsatornák titkosítás révén egy meglehetősen bonyolult algoritmus. Kiválasztása titkosító algoritmus végzi a kapcsolat létesítésekor az előfizető és a bázisállomás között. Ami a szivárgás valószínűségét a felhasználói adatokat a berendezések üzemeltetői, MTS azzal érvelt, hogy nullára csökken bonyolultsága miatt és ellenőrzött hozzáférést biztosít a létesítmények és berendezések.

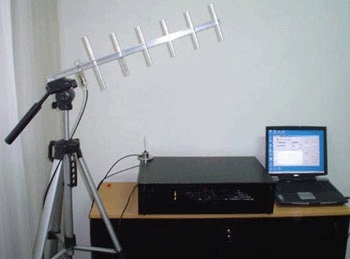

Két módszer van az előfizetők hallgat - aktív és passzív. Passzív hallgatás előfizető igényli a drága berendezések és speciálisan képzett személyzet. Ki az a „szürke” piacon lehet kapni rendszerek, amelyekkel meg lehet hallgatni az előfizetők sugarú körön belül 500 méter, a költség indul néhány százezer euró. Úgy néz ki, mint a képen a jobb oldalon. Az interneten könnyen talál említett rendszerek leírását, és hogyan működnek.

A gyártók ezen eszközök szerint a rendszer lehetővé teszi a nyomon követése GSM-talk valós időben alapján a hozzáférést a SIM-kártya vagy az objektum alapú mobilszolgáltató adatkapcsolatot. Ha nincs ilyen kapcsolat, akkor hallgatni beszélgetéseket késéssel, attól függően, hogy a titkosítás szintjét az üzemeltető által alkalmazott. A rendszer része is lehet a mobil készülék és hallgatni, hogy nyomon mozgó objektumokat.

A működési elve az ilyen támadások a következő: a sejt bonyolult elhelyezkedésének köszönhetően közelebb az előfizető (500 m) „elfogott” jelek kapcsolat felépítésére és adatátviteli, felváltva a legközelebbi bázisállomás. Tény, hogy a komplex lesz a „közvetítő” között az előfizető és a bázisállomás az összes biztonsági kérdéseket.

„Catching”, így az előfizető a mobil komplex végezheti funkció az előfizetői kapcsolatot, beleértve a társult be minden szükséges támadók számozott, hogy egy „gyenge” titkosítási algoritmus titkosítás vagy akár törölheti is a titkosítás a kommunikációs esemény és még sok más.

EAGLE Security

A program segít nyomon követni a gyanús hálózati tevékenységét, beleértve chisleSMS küldött nélkül a felhasználó tudta. A program azt is értékeli a biztonságot a hálózaton keresztül valós időben mutatja, amely algoritmusokat használnak, hogy titkosítja a beszélgetést, és így tovább.

Android IMSI-Catcher Detector

CatcherCatcher

CatcherCatcher valamint Android IMSI-Catcher detektor segítségével megkülönböztetni az eredeti és a hamis bázisállomás.