Az OpenSSH engedélyt RSA kulcsok

Az összes anti-vírus szoftver, hálózati figyeli átjárók az OS maga a rendszer proaktívan behatolások és egyéb biztonsági intézkedések a szerver vagy munkaállomás, amely órás egyre paranoiás tüneteket - ellátás 100%, hogy a gép nem, vagy nem jelenik meg a közeljövőben, néhány kopogás szar lehetetlen.

Valaki azt állítják, azt mondják: „Igen, de a privát kulcsot nem tud egy jelszót!” - Egyetértek, ez lehetséges, de ebben az esetben a jelszó lesz varrva magát a kulcsot, hogy ha azt ellopják, valamint elegendő számítási erőforrások és a jó ismerete kriptográfia, lehetőséget nyújt az aktív brute force korlátozása nélkül a része az operációs rendszer - azaz, brute force az operációs rendszer végre sokkal bonyolultabb (blokkolja a hozzáférést követően 2-3 érvénytelen bejelentkezési kísérletek, és így tovább.), mint a nyers erő kulcsfontosságú helyben!

Továbbá, ha ez elveszik saját (id_rsa), akkor nyugodtan kezelni tálalószekrény hullám, és megy a bánat kék naklyukatstso (ha SSH privát kulcsok elvesznek), ha nincs fizikai hozzáférést a készülék - nyilvános (id_rsa.pub) nyerhetjük ki a saját, hanem magán a nyilvánosság nem valószínű. Van egy bizonyos jellemző értékelés (RevokedKeys) gombokkal, de ez nem ugyanaz a dolog, hogy a helyreállítás - visszavonták (törölt) billentyűt nem lehet használni a további hitelesítést (visszavont kulcsok nem használhatók Felhasználó vagy hoszt hitelesítés és indít egy figyelmeztetés, ha használják.) !

Ne mondd, hogy az SSL-forgalmat, vagy a nyers erő hackelés privát RSA kulcs lehetetlen - a második világháború németek is úgy gondolta, hogy a Wehrmacht Enigma titkosító gép legyőzhetetlen!

Ha valaki mégis úgy döntött, hogy az SSH hitelesítési mechanizmus csak egy RSA kulcsot, a tilalom a jelszó mechanizmus, akkor végre néhány egyszerű lépés, amely az alábbiakban ismertetjük, valamint az írás egy akarat, ruhával pelenkák és tartsa truselya erősebb!;)

Létrehozása RSA kulcspár

Létrehozása RSA kulcspár nem fog sokáig tartani - ssh-keygen-ők RSA kulcsok:

Aztán mentünk a konzol felhasználóként „sámán”, a home könyvtár „/ home / sámán”, amely alapértelmezés szerint a .ssh RSA kulcsok (id_rsa és id_rsa.pub). A példában a privát kulcs jelszó nincs beállítva, de a gyakorlatban ez is kívánatos, hogy legalább néhány jelszó id_rsa (titkos kulcs).

Természetesen minden manipulációt az itt leírt, a teremtés RSA kulcsok stb végre egy távoli szerveren, hová megyünk át a hitelesítési kulcsokat.

Keys lehet létrehozni a helyi gépen, de akkor lesz szükség, hogy át a nyilvános kulcsot a távoli.

sshd_config konfiguráció

Ha összegyűlt disable belépés jelszóval, akkor az / etc / ssh / sshd_config disable:

PuTTY nem lehet használni kulcs fájl

Azok számára, akik először síléc PuTTY - a hiba „Nem lehet kulcs fájl” X: \ id_rsa „(OpenSSH SSH-2 privát kulcs)” előfordulhat több okból is:

- Érdekességek SSH változat, amelyet hamis id_rsa kulcs és a változat, amelyben ő próbál használható SSH-1 és az SSH-2 kulcs kovácsolt különböző formátumokban;

- Érdekességek id_rsa gombot használni gitt, PuTTY a kulcsokat kell alakítani méret .ppk

Ha id_rsa generált szabványos közművek OpenSSH csomag (ssh-keygen -t RSA), meg kell exportált formátumban .ppk következőképpen (CMD kiviteli alakban - PuTTYgen id_rsa -o id_rsa.ppk) használata az SSH kliens PuTTY:

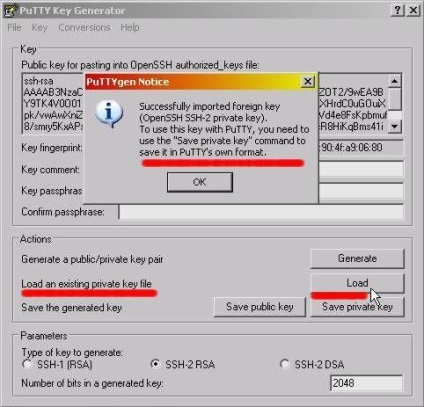

- Fuss PuTTYgen és töltsd fel id_rsa privát kulcsot, amely hozta létre a közművek az OpenSSH csomagot, és ha azt szeretné, állítsa be a jelszót:

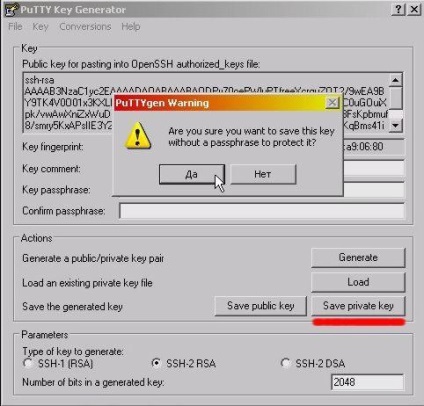

- Mentse el a privát kulcsot .ppk méret (Save privát kulcs):

Állítsa vissza a nyilvános kulcsot a privát

Ahhoz, hogy visszaszerezze a nyilvános kulcsot (Create nyilvános SSH kulcsot a privát kulcs) egy meglévő magán végre:

tudunk szembe hibát az ügyfél SSH „OpenSSH kiszolgáló visszautasította a legfontosabb” Ezzel a konfigurációval OpenSSH szerver Windows, egy log fájl vissza:

Találtunk egy leírást Event ID (0) Source (sshd). Talán a helyi számítógép nem rendelkezik a szükséges rendszerleíró információkkal vagy az üzenet DLL fájlokat a kijelző üzeneteit egy távoli számítógépen. Próbáld ki, hogy egy kulcs / AUXSOURCE = letölteni ezt a leírást - további információkkal a súgóban talál. Az esemény rekord a következő információkat tartalmazza: sshd: PID 1712: error: fogadott bontásához 192.168.231.1: 13: Nem lehet hitelesíteni.

---

Találtunk egy leírást Event ID (0) Source (sshd). Talán a helyi számítógép nem rendelkezik a szükséges rendszerleíró információkkal vagy az üzenet DLL fájlokat a kijelző üzeneteit egy távoli számítógépen. Próbáld ki, hogy egy kulcs / AUXSOURCE = letölteni ezt a leírást - további információkkal a súgóban talál. Az esemény rekord a következő információkat tartalmazza: sshd: PID 1712: Hitelesítési visszautasította: rossz tulajdonosi vagy módok könyvtár / home / user.

Valószínű, hogy a hiba kliens SSH „OpenSSH kiszolgáló visszautasította a legfontosabb” lesz elkerülhetetlenül és folyamatosan, ha megpróbáljuk egy személyi file „.ssh / authorized_keys” minden felhasználó!

Az egyetlen megoldás ebben az esetben a használata közös, minden felhasználó számára, hogy az authorized_keys fájlt - „AuthorizedKeysFile / etc / ssh / authorized_keys”.

Minden felhasználó létrehozhat saját kulcsot a home könyvtárba:

Ahhoz azonban, hogy a kulcsokat a hozzáférést csak a rendszergazda kell adni a tartalmát a nyilvános kulcs (id_rsa.pub) az egyes felhasználók esetében az / etc / ssh / authorized_keys, jól, és persze ne felejtsük el, hogy vegye fel a felhasználót a / etc / passwd.