Ez ijesztő Mirai, mint amilyennek festik

Mirai botnet, amely a tárgyak internete-eszközök és részt vesz a szervezet a DDoS-támadások ellen. ami által a teljesítmény tört mindenféle rekordokat, és még vezetett a szolgáltatás megtagadását az egész régió, nagy feltűnést keltett a médiában. Tekintettel arra, hogy a forráskód a botnet volt a nyilvánosság, és meg kell szilárdítani a trend a „tárgyak internete ne hamarosan várható visszaesés IoT-botnetek.

Az anyag célra készített Securelist

Jelenleg a botnet is aktív. Mi egy tanulmányt tevékenységét annak érdekében, hogy megértsék, hogy a Mirai, milyen problémákkal sújtott a tulajdonosok és a legfontosabb, hogy mit kell tenni a jövőben nem lesz a része.

Hogyan működik Mirai

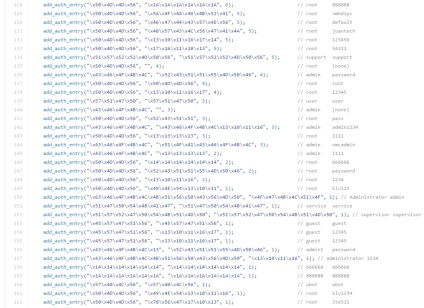

A listát a felhasználóneveket és jelszavakat, amelyek az eredeti Mirai-bot használja a keresési tárgyak internete érzékeny eszközök

Ez azonban nem minden, hogy képes saját magáról botnet Mirai.

Elemzés botneta tevékenység

Annak megállapítására, a tevékenység a botnet Mirai most telepíteni ahhoz, bárhol az interneten szervert a telnet port nyitott és elemzi a kapcsolódási kísérleteket különböző robotok. Például három perc után a szerver kiderült, hogy a pilóta a hálózatban, felvettük az első kísérlet arra, hogy csatlakozzon a telnet port különböző házigazdák.

Az a tény, hogy ezek a kapcsolatok készülnek botok eredeti Mirai vagy annak módosításai (azaz a fertőzött eszközök), két tények azt mutatják:

- számlák által használt botok, amikor próbál csatlakozni a telnet-port, adja meg az eredeti lemez brute botnet;

- Connection források elemzése azt mutatta, hogy a fertőzött gépet, amelyen a leolvasó a legtöbb esetben a tárgyak internete-eszközök (fényképezőgépek, routerek különböző gyártóktól származó).

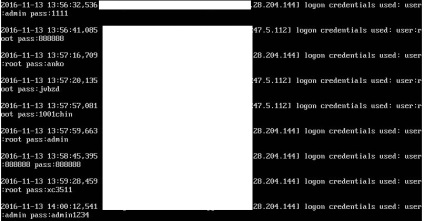

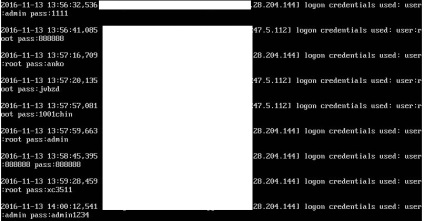

Példák kapcsolatok fertőzött Mirai munkaállomásokon, amelyek elvégzésére keresés IoT-eszközök alapértelmezett jelszavak

Listát a leggyakrabban használt felhasználóneveket és jelszavakat kapcsolódni Mirai botok néz ki:

Ha dobja ki a kézenfekvő kombináció, mint «root: root» vagy «admin: admin», lehetséges, hogy megértsük, milyen eszközök Érdekes botnet. Például, egy pár «root: xc3511» «root: vizxv» az alapértelmezett fiók az IP alapú kamerák elég nagy kínai gyártók.

Példa admin panel kezelő IP-kamera, ami benne van a botnet

Hogyan ne váljon része egy botnet Mirai

- Minden eszköz változtatni az alapértelmezett számla; a fiók jelszavát kell lennie legalább 8 karakter hosszú számokat tartalmaznak, nagybetűket és speciális karaktereket.

- Minden egyes eszközön a legújabb frissítéseket a gyártótól.

- Kívánatos, hogy lezárja a hozzáférést az interneten minden potenciális belépési pont az operációs rendszer az eszköz (telnet / SSH / web panel, stb.)