Állítsa tűzfal MikroTik

ehelyett bejegyzés

Egy jó ötlet lehet először csatlakozik Mikrotik mint egy helyi kliens (WAN Mikrotik a LAN port a jelenlegi router) és beállítani a WiFi és a többiek. Így tudsz összekapcsolásával egyetlen laptop, nézd meg, és tapasztalat (és még poskanit router a meglévő lokalki ), majd ha úgy dönt, hogy készen van, csak kapcsolja be egy vadonatúj Mikrotik router a régi helyett. Ha van valami elcseszett a konfigurációs folyamatot, akkor ne tegye védtelen számítógépek Mikrotik-edik és mindig tudja biztonságosan vissza a router gyári állapot.

Automatikus kiegészítés parancsok annyira hasonló a stílusa Cisco és a többiek. Ez nem lesz az elszigeteltség érzését a megélt tapasztalat és a tűzfal router Mikrotik annyira hasonlít az iptables, hogy nem fog sok erőfeszítést, hogy megértsék a működési elv, ha van egy kis tapasztalat Linux alatt.

Tehát van Mikrotik router, például egy nagyon népszerű RB951G-2HnD.

Úgy gondoljuk, hogy a belső hálózat érintetlen marad (192.168.88.0/24), IP router 192.168.88.1 külső felület ether1-átjárót.

Az első dolog: védi a router a mániákus az interneten. Alapértelmezésben a router tűzfal minden kapcsolatot. Nem tudjuk csatlakoztatni a billentyűzetet és monitort beállítani, vagy kijavítani, amit tettünk a jövőben, így kezeli gondosan mit és hogyan állít be.

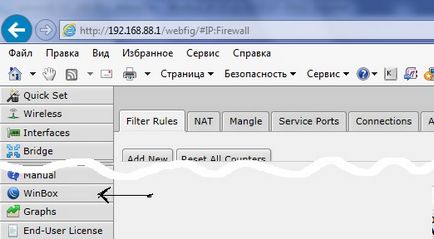

Hozzáférés a terminálhoz WinBox

WinBox óriási előnye, hogy akkor is, ha a számítógép hálózati adapter, amelyhez csatlakozik Mikrotik, található egy másik alhálózaton (jó, van egy ilyen beállítás), akkor WinBox is csatlakozhat a router - mac. Ha még nem telepítette WinBox, itt az ideje, hogy csináld! A böngészőben nyissa meg a router webes felületen, és megtalálja alján egy referencia WinBox.

Fuss WinBox és válassza az Új Terminál.

Akkor minden rendben van, normális felnőtt darab vas szerint fül automatikus befejezése parancsokat, és mások. Élvezni fogja!

Amikor belép a parancsokat, vegye figyelembe, hogy a módosítások azonnal érvénybe lépnek azonos, így nem zár ki magad. Miután belépett az új szabály utasítások állnak rendelkezésre szerkeszti át WinBox vagy webes felületen. A szabályok sorrendje fontos - felülről lefelé. Bárhol is veszi a parancsokat egymás először nézd meg, mit csinálnak!

FORWARD lánc működik, ha az adatok áthaladnak a router, például akkor, ha a helyi számítógépen akar nyitni az oldalon ya.ru. Bármely zárat ebben a szakaszban, hogy megvédjen, például az a tény, hogy a fertőzött számítógép a helyi hálózaton indul spam, vagy részt vesz DDOS. Ie minden banki ügyfél, az IM-azonnali üzenetküldő és egy csomó más program igényel különleges engedélyeket, ha nem védi a bank a hackerek, egyszerűen betiltani néhány a leggyakoribb közlekedési, amely a fertőzött számítógépeken. És így minden a tompított lokalki Internet (de nem fordítva!) Fogjuk megoldani.

OUTPUT lánc működik, ha az adatok generálása, a router és kimennek. Például DNS-lekérdezések. Ez tseopchku valójában nem sok értelme szűrni. Majdnem.

forward lánc lehetővé teszi számunkra, hogy engedélyezi vagy nem engedélyezi elhaladó forgalmat, de milyen a forgalom, és merre tartunk előre és válaszoljon SRCNAT DSTNAT lánc.

A minimális szabályokat -, hogy nem érhetők el kívülről a külső felület a router.

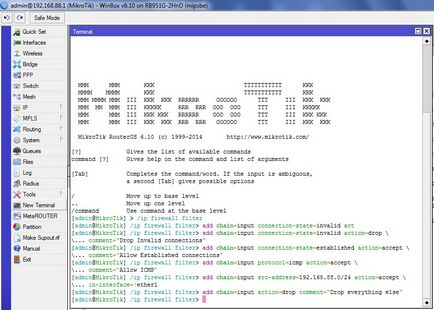

/ IP tűzfal szűrő

add lánc = bemenet csatlakozó-state = érvénytelen action = csepp comment = "csepp érvénytelen kapcsolatok"

add lánc = bemenet csatlakozó-state = kapcsolatos action = fogadja comment = "lehetővé teszi egy kapcsolatra"

add lánc = bemenet csatlakozó-state = létre action = fogadja comment = "lehetővé teszi létrehozott kapcsolatok"

add lánc = input action = csepp comment = "drop minden mást" in-interface = ether1-átjáró

ahol az utolsó szabály azt tiltják az összes bejövő forgalom a külső intrfeyse. Ne játsszon beállítások távolról! Könnyen megfosztják magát hozzáférés a router.

Továbbá, ha szükséges, lehet helyezni engedélyező szabályt az utóbbi félelmetes.

IP -> Firewall - NAT. Alapértelmezésben nat már vklyuchen.Eto zárja „maszkolás”:

/ IP tűzfal NAT hozzá lánc = srcnat action = maskara out-interface = ether1-átjáró

Kimenő interfész (out-interfész) mindig a külső, és keresi az interneten (vagy más hálózaton, ha minden nehéz). Elvileg a minimum ezeket a szabályokat nat és bemenet is elég. Megjegyezzük, hogy ha előre lánc alapértelmezésben blokkol minden, ami lehetséges, meg kell adni a megfelelő jogokkal:

/ IP tűzfal szűrőt add lánc = előre ki-interface = ether1-átjáró

port forwarding

Tegyük fel, hogy meg kell, hogy mindenki által elérhető szerveren (tcp / 80) fut a helyi gépen az IP 192.168.88.22.

/ IP tűzfal NAT hozzá action = dstnat lánc = dstnat DST-port = 80-interface = ether1-átjáró protokoll = TCP-címek = 192.168.88.22 to-port = 80

Minden semmit, de a legvalószínűbb, hogy lehetővé tették, hogy a tűzfal, amely felöleli az összes, hogy nem felel meg a párt politikáját. Aztán van, hogy előre a csomagot:

Ez általában szükséges magasabbra, vagyis közelebb a tetején a szabályok között.

/ Ip tűzfal nat add action = netmap lánc = dstnat protocol = tcp dst-address = 192.168.88.3 to-címek = 192.168.4.200

Várjuk, és mi nyomja a bolha rajongói másik ssh

Ha nem használja az ssh dolgozni Mikrotik, akkor elegendő lehet csak kikapcsolni ssh IP -> Services. Ha nem használja az ssh, ezért minden olyan kísérlet a kapcsolatot ssh - az ellenség!

/ IP tűzfal szűrő

add lánc = bemenet protocol = tcp dst-port = 22 cím-list = ssh_blacklist action = add-src-to-address-lista cím-lista-timeout = 60m comment = "rekord ssh brute forcers" disabled = no log = yes log -prefix = "--- SSH KÍSÉRLET ---"

És most, miután a kezét listáját huligánok (ssh_blacklist), akkor megtiltják nekik, vagy csak akkor működik az ssh vagy általában bármilyen lépéseket a mikrotika:

/ IP tűzfal szűrő

add lánc = bemenet protocol = tcp src-address-list = ssh_blacklist action = csepp comment = "drop ssh brute forcers"

A szabályok fogása, és blokkolja a mániákusok kell helyezni felett az utolsó tagadja szabály, különben nem fog működni. Még jobb, ha van egy nyitott VPN, vagy más szolgáltatások microtia - mindkét szabályt, hogy a legelső, hogy azoknak, akik megpróbálták az ssh nyitott, elkülöníteni az összes mindent a router, elve szerint - ha valaki az egyik, hogy -Ez rajzoló, majd a másik, ő is készül egy piszkos trükk. A legfontosabb dolog - ne vigyük túlzásba! Hirtelen még véletlenül felejtsd el ezt a szabályt, és úgy dönt, hogy dolgozni poskanit router nmap-ohm, például.

Ezen elv szerint létrehozott mikrotika védelmet brute force, de itt nem szennyezik a levegőt, már rakott lapot.

Állítsa be a script

Itt egy példa tűzfal konfigurációs szkript:

Megjegyzendő, hogy ez a szkript nem kötődik a külső IP-cím vagy MAC, vagy valami egyedi. Meg lehet venni, és használni. Ha még nem változott semmit a router és frissített változata 6. * vásárlás után, akkor csak abban az esetben ellenőrizni kell a nevét, a külső felületet, és győződjön meg arról, hogy a belső hálózat 192.168.88.0/24. Ez minden.

ether1-átjáró - a külső felület, az első a sorban. Ez az ő alapértelmezett nevet. A fennmaradó portok - belső.

Szakaszban ext bemenet semmi - nem kell, hogy valaki be, hogy a router. Ha szükség van a távoli hozzáférést a router, például a ssh, majd adja meg a következő parancsot:

add lánc = bemenet protocol = tcp dst-port = 22 action = elfogadja-interface = ether1-átjáró comment = "lehetővé teszi a távoli ssh"

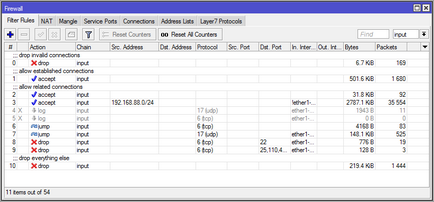

Az utolsó szabály (5) nem indul el, tettem hozzá, hogy itt kifejezetten, hogy bemutassa munkáját folytatásban. Az utolsó szabály a lánc továbbítja (4) csepp.

Ie Tegyük fel, hogy kért egy kimenő kapcsolatot a távoli ssh-szerver (azaz a helyi hálózaton keresztül előre a lánc, TCP protokollt, dst-port 22). Miután elérte a blokk (1) ugrálás, végrehajtódik az átmeneti (2) tagadja a TCP. mert tcp a lánc nincs megoldás a tcp / 22, a végrehajtás visszatér (3), amely előre a csomagot. Ha a csomag nem felel meg a (3), miután azt a szabályt (4) blokkolja azt.

Vizuálisan ez nagyon érdekes nézni, ha a tűzfal ablak megjelenik a csomag számláló a szabályokat.

Ha elkezd gyanakodni, hogy 100.500 szerkesztést végezni már tudja, hogy csak jelölje ki a tűzfal szabályok és nyomja meg a Törlés. Aztán megint Run Script;)

Annak elkerülése érdekében, essek az egész lapot, szűrheti a tőzsdei szabályok a lánc (szűrő a jobb felső sarokban):

Legyen türelmes, ne kísérletezzen a tetszhalálból és éjszakai siet. Alapvetően, ez minden.

Másolni a jegyzettömb, akkor törölnie kell a terek végén vonalak vagy a script nem működik

Szia, használja a forgatókönyv kissé módosításával interfészek felveheti néhány szabályt pptp szakaszban lehetővé teszik megalapozott kapcsolatokat 1723 gre, az alkalmazás után tudok csatlakozni a pptp de minden port zárva, én csak ping, mondd meg, mit adjunk a szolgáltatást port PPPT, én nagyon hálás lesz