Tcp syn-flood

A jó öreg TCP SYN-flood egyszerűen megvalósítható, de okozhat sok problémát. Lássuk, hogyan működik ez a támadás, és vizsgálja meg, miként generálásának teszteljék a berendezések.

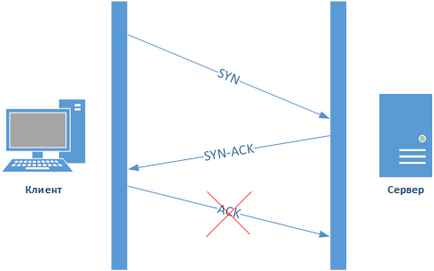

Az eljárás a TCP-kapcsolat folyamat „háromszoros kézfogás”:

- A kliens küld egy kérést csomagot csatlakozni a beállított flag SYN (szinkronizálása);

- A szerver viszont reagál az ügyfél, hogy készen áll, hogy kapcsolatot létesítsen küldött válasz kombinációjával zászlók SYN + ACK (elismeri);

- Ügyfél megerősíti, hogy kész kapcsolatot létesíteni a szerverrel küldött csomagot az ACK flag.

Csak akkor létrejön a kapcsolat. támadás elv az, hogy a szerver nem kap visszaigazolást az ügyfél készségét, hogy kapcsolatot létesítsen (3. lépés). Ennek eredményeként, a szerver egy ideig tartja a kapcsolatot kezdeményezett a támadó a félig nyitott állapotban van, és jóváhagyásra vár.

A cél a támadó -, hogy támogassa a félig nyitott kapcsolatok, amíg megerősítést, hogy megakadályozzák a létesítmény jogszerű kapcsolatokat.

Tekintettel az ilyen támadás, a végfelhasználók nem tud csatlakozni a szerverhez, vagy még kell telepíteni, de némi késéssel. Minden attól függ, a szerver terhelés és a támadás erejét.

Annak érdekében, hogy teszteljék a élettartam, ez a támadás könnyen által generált segédprogram vagy hping Scapy, például: