Microsoft DirectAccess 2018 DirectAccess és a Windows 8

Mi tart, hogy végre DirectAccess az alap konfiguráció:

Tehát kezdjük. Ez a kézikönyv fogják használni az angol nyelvű felületen.

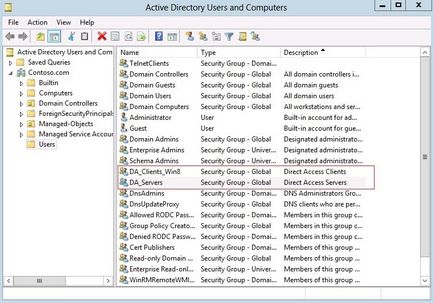

1. Először is létre kell hozni egy biztonsági csoportot az Active Directory a nevét DA_Clients_Win8 (a csoport neve változhat), a neve van, amely igazolta volna, hogy nem lesz számítógépek Windows 8. hely csoport a könyvtárban fogja választani a saját belátása szerint. Az ugyanazon elv, hozzon létre egy másik csoport DA_Servers. Ebben a csoportban objektumokat «Számítógép» Windows 8 Enterprise és szerver DirectAccess, ill.

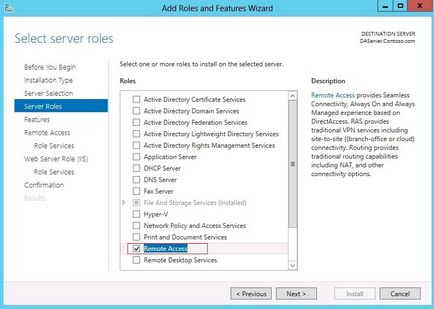

2. A Direct Access kiszolgáló szerepet emelése „Remote Access”:

A «Válassz szolgáltatást» kiválaszthatja Group Policy Management, Remote Server Administration Tools és mások, ha szeretné irányítani a folyamatot a DirectAccess szerver.

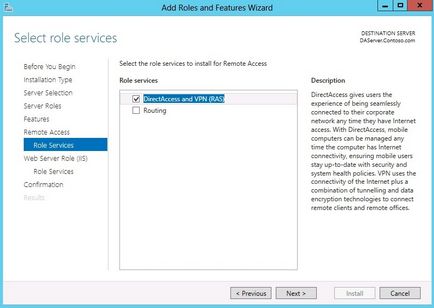

A «Role Services» hagyva az egyetlen lehetőség - «DirectAccess és VPN (RAS)»

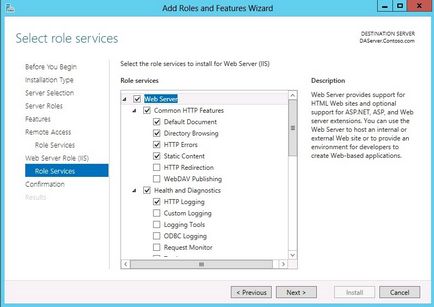

Ahogyan szükségünk van az IIS szolgáltatás, erre egyetértünk a következő lépéseket a telepítő varázsló.

3. A telepítés után elindul a következő fő egység.

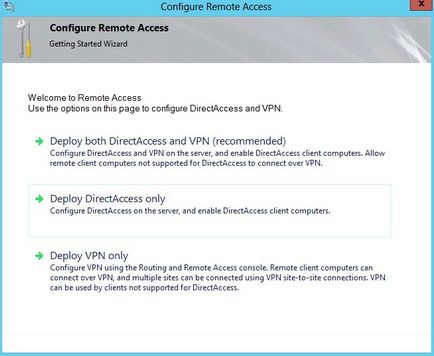

Az alap konfiguráció, válassza ki a «telepítése DirectAccess csak»

Fejezze be a varázslót, ha miután paraméterek alkalmazását lásd hibát, ne aggódj, nem fogunk rögzíteni őket. De nézd a megértés a folyamat, a telepítő panaszkodik, hogy.

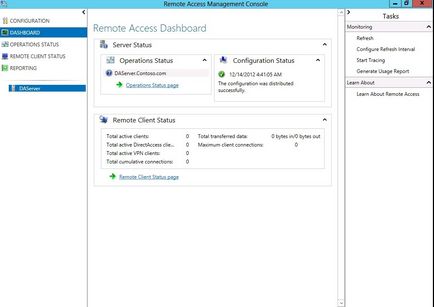

4. A kezdeti beállítás után, azt látjuk, egy ablak «Remote Access Management Console» Konzol

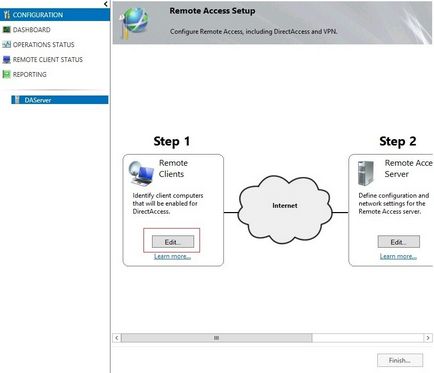

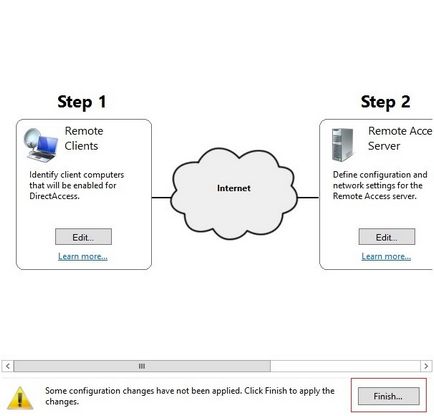

Mi megy a «Configuration» részén és válasszuk az 1. lépés:

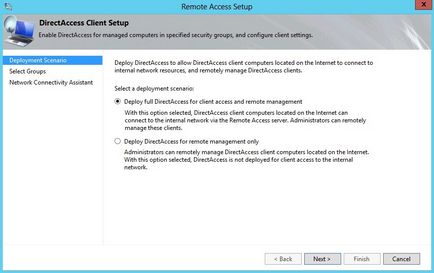

Ezután válassza ki a szkript a távoli hozzáférés és a távoli ügyfél menedzsment. Ebben a lépésben, akkor egyértelmű meghatározásához használ DirectAccess. Válassza ki az első pontot.

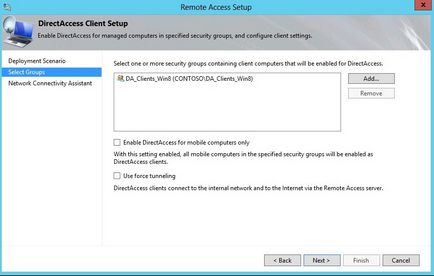

Ebben a szakaszban, akkor válassza ki a csoportot, hogy a korábban létrehozott, amely elérhető lesz a DirectAccess eltávolítása után a Tartományi számítógépek csoportot. Vegye ki a négyzetet «Enable DirectAccess mobil számítógépek csak». Daw «használat erő alagút» bízva. Ha benne van, ez teljesen az összes távoli kliens forgalom megy át a DirectAccess szerver.

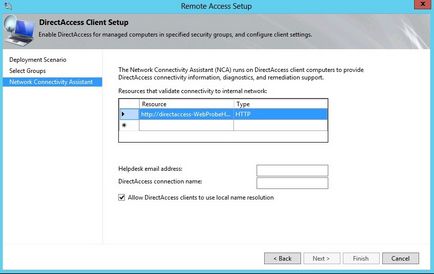

Ebben a szakaszban vagyunk, lehetőséget kapnak arra, hogy nevét a DirectAccess kapcsolatot, ahogy mi akarjuk. Mi van írva a DirectAccess kapcsolat nevét prompt jelenik meg a listán az ügyfél kapcsolatok. Aktiválása jackdaws Hagyjuk DirectAccess ügyfelei számára a helyi névfeloldás lehetővé teszi az ügyfeleknek, hogy hozzáférjen a lapos nevét. Ha az ügyfél rendelkezik egy otthoni hálózati tároló NAS nevét (példaként), akkor beírja ezt a nevet a böngésző, a DirectAccess megpróbálja megtalálni a nevét a DNS-szerverek a szervezet, és akkor soha nem éri otthoni tárolás. De ha az ügyfél jelezte a csatlakozási tulajdonságok lehetővé teszik az ilyen nevek helyileg, akkor ki fog derülni. De először meg kell oldanunk ezt.

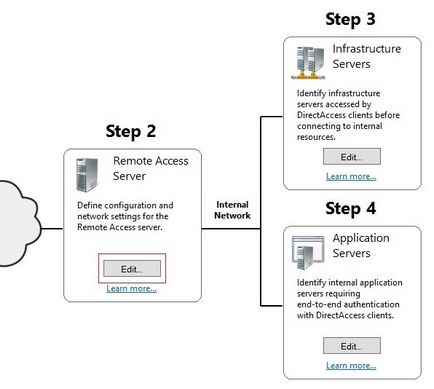

5. Ezután szerkesztés 2. lépés:

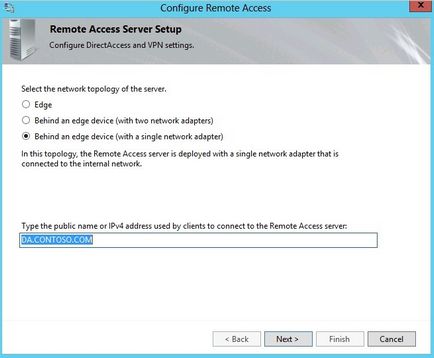

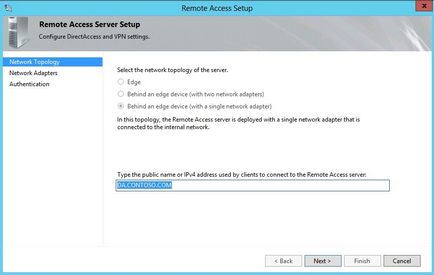

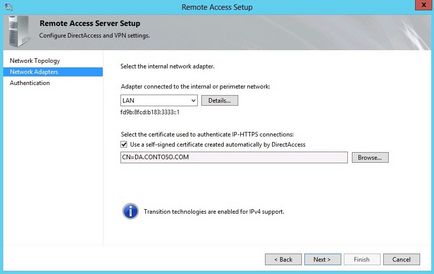

Mivel már rámutatott a kezdeti telepítés a külső nevét DirectAccess szerver, az első lépés a változatlanul hagyva.

A második szakasz a szabadság változtatások nélkül. De érdemes megjegyezni, hogy a saját maga által aláírt tanúsítványt használni fogja. Továbbá, ha több hálózati adapterek a szerveren, meg kell választani egy adaptert, hogy úgy néz ki, a hálózaton belül, ebben az esetben LAN.

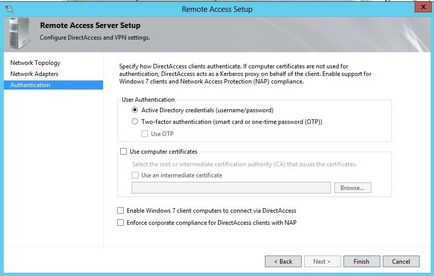

Ebben a szakaszban nem tudunk változtatni semmit, mert nem használja a nyilvános kulcsú infrastruktúra (PKI). A szabadon daw igényel PKI elérhetőségét.

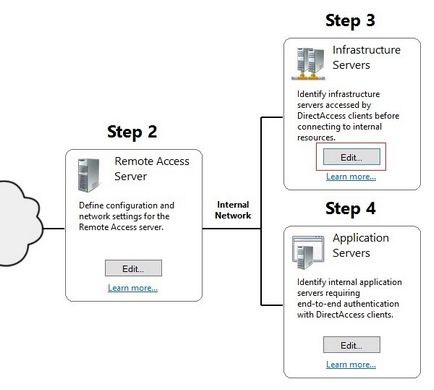

6. szerkesztése 3. lépés:

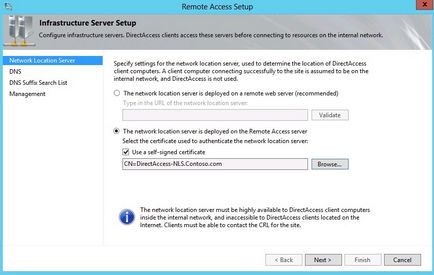

Ez a szakasz nélkül maradt változás, maga a rendszer kiad egy saját aláírású tanúsítvány nevét DirectAccess-NLS.

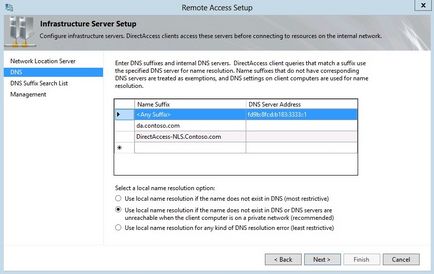

Ebben a szakaszban megjelölt kivételekkel NRTP (Névmegfeleltetés táblázat Policy), a DNS-kiszolgáló listát a kliens hálózati interfész használható. Itt a credit default nevet, akkor adjuk hozzá a nevét, amelyeket be kell kezelni a DNS a TCP / IP beállításokat a hálózati kliens felület, akkor is, ha van egy cég, domain név, mint a szerver Lync.

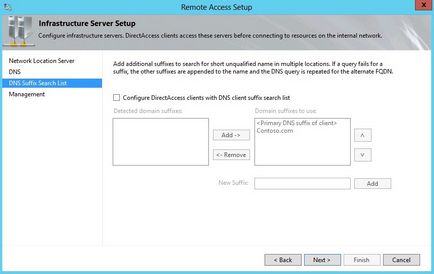

A következő fázis változatlanul hagyja, ha nincs több tartományutótagok.

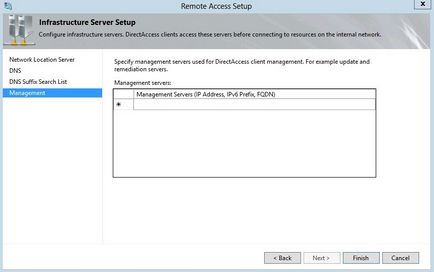

Az utolsó lépés az azonos szabadságot változatlan

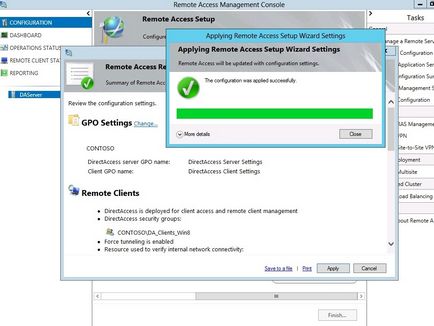

A negyedik lépés a konfigurációs nincs szükségünk. Nyomja meg, hogy fogadja el a konfigurációt, és szükség van annak, hogy elfogadta konfigurációs hiba nélkül.

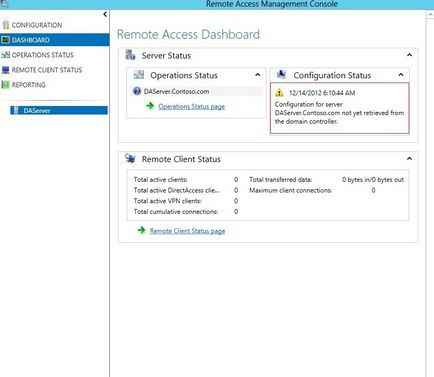

7. elfogadása után a konfiguráció látunk egy képet a szakasz «DASHBOARD», azt mondja, hogy minden rendben van, de a politika nem frissült a szerver, mert nem csoportirányelveket egy tartományvezérlő frissült. Indítsa újra a DirectAccess szerver.

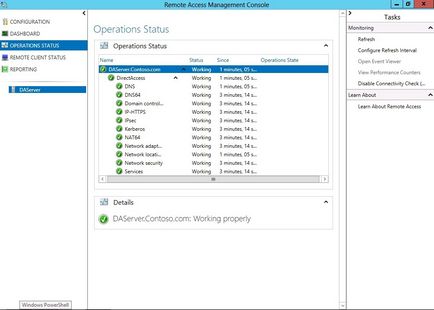

Ha minden boot rendesen, meg az összes futó szolgáltatás:

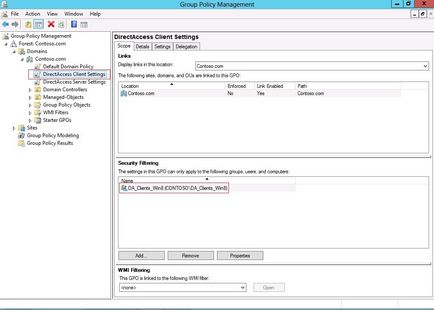

Ellenőrizze a csoport politika, meg kell látnunk a gyökértartománya DirectAccess két csoport, akkor a szabályzat adatok átvihetők a tövétől a kívánt szervezeti egységet.

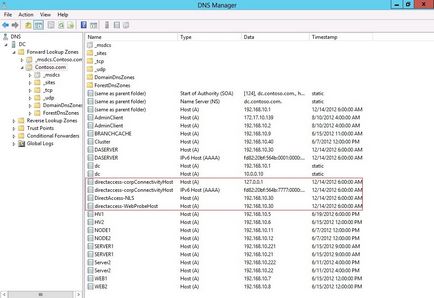

Ügyeljünk arra, hogy a DNS-t, ott kell látni bejegyzéseket pirossal jelölve

A kész alap szerver konfigurációját. A fennmaradó ügyfelek. Ha az ügyfél már belépett a tartomány és fizikailag kapcsolódik a szervezet hálózathoz, akkor frissítenie kell csoportházirendeket számítógépen keresztül gpupdate / force és túlterhelés ellen. Az újraindítás után a kliens készen áll DirectAccess kapcsolatot.

Mi lenne DirectAccess dolgozni, szükséges betartani néhány szabályt:

- Windows tűzfal a kliens engedélyezni kell

- Profil amely külső csatlakozóval (nem működik, és otthon, például) csatlakozik a hálózathoz, nem lehet domain (lehet állami vagy magán).

- Group Policy alkalmazni kell az ügyfélnek. Ellenőrzés: gpresult / r / kör: számítógép, és keresse meg a nevét a csoport DirectAccess politika, és ellenőrizze a biztonsági csoporthoz tartozás.

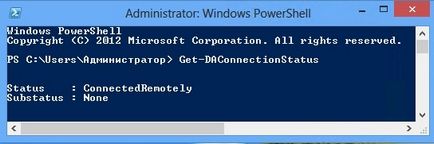

Ha minden szabályt betartják és a kliens csatlakozik az internethez, majd meg kell látni csatlakoztatott állapotát a hálózati kapcsolatokat.

Ön is használja a PowerShell parancs Get-DAConnectionStatus. Állapot ConnectedRemotely azt mondja, hogy csatlakoznak a vállalati hálózathoz.

Mi lenne ez a csoda valóra kell tennie:

Fogom leírni ezt lépésről lépésre:

A szerveren a parancssorból:

- md C: \ ODJ (Create a root C: \ meghajtó mappa «ODJ»)

- djoin / szolgáltatás / gép COMPUTERNAME / domain DOMAIN.NAME / policynames "DirectAccess Client Settings" / certtemplate DA_Computers_Authentication / saveFile c: \ odj \ provision.txt / újrafelhasználás

/ Machine COMPUTERNAME - számítógép neve, amely hozzáadódik a domain

/ Domain DOMAIN.NAME - target domain név

/ Policynames "DirectAccess Client Settings" - GPO, amely szeretné helyezni a csatlakoztatott kliensek (van, hogy egy ügyfél számára GPO DirectAccess)

/ Certtemplate DA_Computers_Authentication - Ha a számítógép tanúsítvány hitelesítését DirectAccess, meg kell adni a megfelelő sablont

/ Újrafelhasználás - kulcs, amely visszaállítja a jelszót a számítógép, ha a számítógép nevét a csapat már. Sokkal jobb, hogy hozzon létre egy előre tárgy „Computer” a jobb szervezeti egység (alap „legjobb gyakorlatok”)

Keys / policynames és / certtemplate és megkülönböztetik az új Offline Domain be a régi, a régi nem volt velük (van néhány új kulcsokat, de ebben az esetben nem szükséges).

Az ügyfélre provision.txt át a fájlt a szerverről a mappa C: \ ODJ a kliens.

És a parancssorból:

- djoin / requestodj / loadfile C: \ ODJ \ provision.txt / windowspath% windir% / localos

Ha minden rendben megy rendesen, akkor újra kell indítani, ami után lehetővé válik, hogy hitelesítse a domain fiókot. Ha a hitelesítés sikeres, akkor ellenőrizze a hozzáférést a tartományi erőforrásokat.