Airmax - konfigurálása tűzfal

A cél, hogy a tűzfal az adminisztrátor által meghatározott használati korlátozása a hálózati forgalmat, így minden tűzfal szabály határozza meg, egy bizonyos típusú hálózati csomag lesz elküldve a hálózaton keresztül. Lehetséges volt, hogy meghatározza számos okból, de ez túlmutat ezt a cikket. Azonban, én részletesen a nehéz helyzet, amelyben én, és remélem, hogy mások is megtalálják a leírás valami hasznos. Remélem, hogy ezt a forgatókönyvet, és a különböző módszereket, amelyek hasznosítják a funkcionalitás a tűzfal, akkor példaként szolgálhat, ahonnan az olvasó képes lesz megoldást jelentenek a saját igényeinek.

figyelmeztetés:

Ha a tűzfal van egy bizonyos kockázati szintet. Akkor véletlenszerűen határozza tűzfal szabályokat, amely biztosítja, hogy az adó elérhetetlen, és a tűzfal, viszont megköveteli menni ezen adó, és az is lehet visszaállításához szükséges egyszerűen visszaállítani hozzáférést. Mindig győződjön meg arról, hogy bármilyen tűzfallal javasolt alkalmazása előtt a gyakorlatban. Tegyen óvintézkedéseket: ne felejtsük el, hogy hozzon létre egy biztonsági másolatot a konfigurációs megváltoztatása előtt a tűzfal, és készüljön fel a legrosszabbra.

A könnyű kezelhetőség érdekében a szabványos dokumentumokat a tűzfal igen egyszerű és világos megértése munkáját. Web-alapú felület a tűzfal igen egyszerű. És néhány összetettsége az alábbiakban ismertetjük.

Firmware v5.6.2 AirMax (.bin)

Fontos részletek a tűzfal elhagyható AirOS Docs

AirOS tűzfal dokumentumok nem bizonyítják, hogy a részek «MASZK» meg kell határozni CIDR, például 192.168.1.0/24 (ellentétben a pontozott quad 192.168.1.0/255.255.255.0. Korábban alkalmazott változatok AirOS.) Amikor a forrás vagy cél utal host (nem hálózati), ki kell választania a megfelelő maszk CIDR amely egyenlő a host / 32. Ha hibázik, a felület lesz az értéke, de nem lesz hatása, a forgalom nem lesz blokkolva.

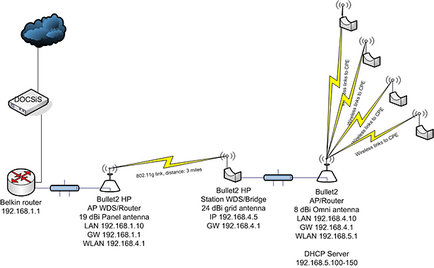

Vannak példák, ahol az egyszerű alkalmazott beállításokat? Ha a hálózat jött létre, módosítani, karbantartott, a válasz: „egy kicsit”, mindig van egy keverék alhálózatot, mindegyik különböző kapcsolatok és a biztonsági követelményeknek. Itt egy példa a hálózati (valóban létező):

Példa hálózat leírása

DOCSIS 2.0 kábelmodem (8 MB / s kap 2 Mb / s kimenet) Belkin router csatlakozik az Internetre. Az egyik az internet port (kábel) csatlakozik Bullet2HP (AP WDS / router módban) a LAN / intranet (és így az interneten keresztül a NAT.) Egy másik Bullet2HP (WDS / áthidaló station) 3 mérföldre van, keresztül csatlakozik a vezeték nélküli hálózat az első - egy kétirányú kapcsolat „hosszú távú” kapcsolat révén a közlekedési hálózat. Internet adó porton keresztül csatlakozik a többi bullet2 (AP / router mód), és vezeték nélkül csatlakozik a harmadik bullet2. számos más CPE adók különböző módokkal. (Lásd. Ábra).

Mielőtt leírom, hogyan és hol kell alkalmazni a fenti követelményeknek, fontos megjegyezni, hogy ott van a következő jelenség: talán találkozott dokumentumok vagy jelentések, hogy a művelet a tűzfal lehetetlen adók működő bridge módban. Annak ellenére, hogy jelen volt a korábbi verziókban AirOS. Nem tudom, hogy mi van most. Tűzfal szabályok használhatók bridge módban, hogy megakadályozzák a forgalmat rajta, akkor csak a forgalom, hogy átmegy a hídon (ez azt jelenti, hogy a forgalom át csak hogy mi a célja az azonos alhálózat).

Követelmény # 2

Ez a követelmény, hogy az állomás / WDS híd tűzfal szabály:

Ez a szabály blokkolja a forgalmat minden fogadó más, mint a hálózati 192.168.4.1 192.168.4.0/24 AP router, így megakadályozza a behatolást a hálózat 192.168.5.0/24 (amely meghatározza 192.168.4.10 átjáróként).

Követelmény # 3

Ez a követelmény a router a hozzáférési ponton keresztül tűzfal szabály:

Ez a szabály megakadályozza az átviteli ICMP forgalmat egy adott router (amelyet kell egy statikus IP) házigazdák a hálózaton. A router küld egy ICMP redirect gazda a többi gép, mert tévesen úgy gondolta, hogy ők közelebb vannak az interneten, mint a gateway. Ezek a hamis keretek voltak bosszantó és zavaró a többi gép; Ez a szabály teszi ezeket a kereteket távolítani. Ez a szabály lett végrehajtva a CPE előfizető, de elhagyta a házigazdák a hálózat nem tudja pingelni a hozzáférési pont / router (lehet, hogy hirtelen kell bármikor hibaelhárítás).

Követelmény # 4

Ez a követelmény csak akkor lehet megállapítani c minden csatlakoztatott CPE. Blocks ARP közötti forgalom hosts csatlakoztatott forgalomirányító hozzáférési pontot. ARP átviteli belül előforduló előfizetői hálózatok szinte használhatatlan a legjobb, és pusztító legrosszabb elméleti eset:

Ez a szabály megakadályozza az adást a vezeték nélküli router ARP hozzáférési pontot keresztezi a híd CPE. Ez nem befolyásolja AR P forgalom állomásai között az előfizetői hálózat, ez azonban csak a forgalom, amely keresztezi a hídon.

Megjegyzendő, hogy ez a követelmény lehet alkalmazni, arra kényszerítve a használata a router CPE módban. Hogy túlzott NAT layer túlzottnak tűnik, hogy a CPE hidak megengedett, ameddig ARP átviteli zajlik a hátuk mögött, ott tárolt.

Sőt, semmi sem véd meg a névhasználati jogot, amely biztosítja, hogy az adó nem érhető el. Egyszer véletlenül találtam egy szabály az AP / router WDS 192.168.4.0/24 azonosították a forrás és a cél! Ez oda vezetett, hogy lehetetlen a kommunikáció az adó révén az IP 192.168.4.1 (és szüntesse meg a kapcsolatot közte és az állomás / WDS bridge.) A hiba került volna egy utat az adó, de szerencsére sikerült átjutni vele egy másik IP 192.168.1.10.