Beállítása firewalld CentOS 7 példákkal parancsok

CentOS 7 eltérően CentOS 6, az adatbázis jön egy új tűzfalat - firewalld. Meg lehet kapcsolni, és helyébe a jó öreg az iptables, de ha ez nincs közvetlen előfeltétele, akkor jobb, ha megszokja valami újat, és nem nyugszanak a régi. Ez nem azt jelenti, hogy a Windows 10 legjobb Windows 7 és a Windows XP Windows 7 jobb;) Egy jó példa ebben a témában - selinux. Ha az elején, szinte minden (és én is) ki volt kapcsolva, és még egy kicsit bántalmazták, de most szinte senki nem ajánlott, ha biztos benne, hogy kell. Éppen ellenkezőleg, sokan megszokták (vagy szokva) használni semanage. Nem fogunk, és mi azonnal letiltja firewalld, és kipróbálni, milyen az íze.

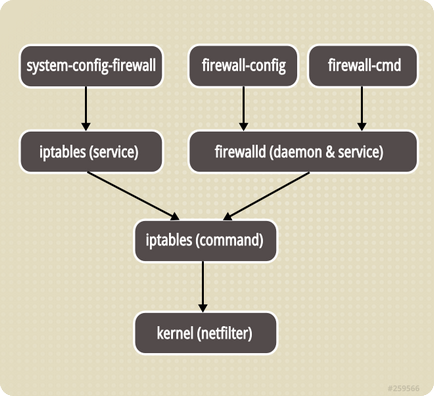

Firewalld - alapvetően nem különbözik tűzfal. Ez egy másik add-on netfiltert, így ha van tapasztalata a iptables, akkor szenvedjen egy kicsit akkor kezdenek biztonságosan használni egy új eszköz.

Indítása és leállítása firewalld

Nézze meg, hogy firewalld indított:

# Systemctl állapot firewalld

Van részletes tájékoztatást. Ahhoz, hogy rövid, de a (z), vagy nem, akkor:

# Tűzfal-cmd --state

futás

# Systemctl megálló firewalld

# Systemctl disable firewalld

# Systemctl indul firewalld

# Systemctl lehetővé firewalld

firewalld zóna

A firewalld körben használt fogalom zónákat. Az alapértelmezett lista a rendelkezésre álló területek:

# Tűzfal-cmd --get-zones

blokk dmz csepp külső otthoni belső nyilvánosság megbízható munka

Hozzárendelése zónák (viszonylag, természetesen):

- drop - minden bejövő csomagokat eldobják (csepp) válasz nélkül. Csak akkor engedélyezett a kimenő kapcsolatokat.

- blokk - a bejövő kapcsolatok elutasításra (elutasított) válasz ICMP-host-tilos (vagy icmp6-ADM-tiltott). Csak akkor engedélyezett a kapcsolatot kezdeményező rendszer.

- köz - zóna alapértelmezés szerint. A cím egyértelmű, hogy ez a terület középpontjában a munka a társadalmi hálózatok. Nem bízunk a hálózatot, és hogy csak bizonyos bejövő kapcsolatokat.

- külső - zóna frontend útválasztó (úgynevezett maszkolás). Megengedett csak bizonyos kapcsolat a bejövő kapcsolatokat.

- DMZ - DMZ zónát megengedhető csak bizonyos bejövő kapcsolatokat.

- munka - a munkaterület hálózat. Még mindig nem bízik senkiben, de nem annyira, mint korábban :) csak akkor engedélyezett, egyes bejövő kapcsolatokat.

- home - a hazai területen. Bízunk környezetben, de hagyjuk csak bizonyos bejövő kapcsolatokat

- belső - a belső zóna. Bízunk környezetben, de hagyjuk csak bizonyos bejövő kapcsolatokat

- Megbízható - minden megengedett.

A lista az összes aktív zónák:

# Tűzfal-cmd --get aktív zónák

nyilvános

interfészek: enp1s0

Igen, az állami terület, amelyre egy hálózati interfész enp1so. Ezután adjuk hozzá a közös helyiségekben, az új kikötő, amely lógni sshd.

Ismerve a nevét hálózati interfész (pl enp1s0), akkor megtudja, melyik terület tartozik:

# Tűzfal-cmd --get-zóna-a-interface = enp1s0

nyilvános

És láthatja, hogy mely pontok tartoznak egy meghatározott területen:

# Tűzfal-cmd --zone = nyilvános --list-interfészek

enp1s0

Példa: ssh, hogy a nem-szabványos portot

Nézzük, hogy hozzáférjen a szerver segítségével ssh porton 2234 / tcp, és nem a 22 / tcp, mint az alapértelmezett. Az út mentén, egy kis érintés selinux.

Először lássuk, mi minden hagyjuk folyamatosan szerverünkön:

# Tűzfal-cmd --permanent --list-all

nyilvános (alapértelmezett)

interfészek:

forrás:

szolgáltatás: ssh DHCPv6--kliens

maskara: nincs

előre portok:

ICMP-blokkok:

gazdag szabályok:

Nem használok, amíg ipv6, így azonnal elvenni volt. szabálya firewalld:

# Tűzfal-cmd --permanent --zone = nyilvános --remove-service = DHCPv6--kliens

Problémák folyamatosan (a nem dörzsölni újraindítása után) vegyület, a kikötő 2234 / tcp (ez fog lógni sshd):

# Tűzfal-cmd --permanent --zone = nyilvános --add-port = 2234 / tcp

# Tűzfal-cmd --zone = nyilvános --list-portok

2234 / tcp

Ok, a port nyitva van. Szerkesztése config sshd:

# Nano / etc / ssh / sshd_config

.

port 2234

.

# Systemctl újraindítás sshd.service

De a SELinux, ami remélem, hogy nem vágja le, nem fog csatlakozni az ssh egy nem szabványos port (port 2234 / TCP az sshd - nem szabványos). Akkor ez a lépés kihagyható, és hogyan srabotatet SELinux védelmének, és azonnal állítsa be az összes:

# Yum rendelkezik semanage

# Yum install policycoreutils-python

# Semanage port -a -t ssh_port_t -p tcp 2234

Most minden rendben van. Ellenőrizze a kapcsolat ssh az új kikötő. Ha minden rendben van, zárja be az 22-es port:

# Tűzfal-cmd --permanent --zone = nyilvános --remove-service = ssh

# Tűzfal-cmd --reload

Nézd, mi történt:

# Tűzfal-cmd --list-all

nyilvános (alapértelmezés szerint aktív)

interfészek:

forrás:

szolgáltatások:

portok: 2234 / TCP

maskara: nincs

előre portok:

ICMP-blokkok:

gazdag szabályok:

Egyéb hasznos utasítások:

Lezárás engedélyezése mód az összes bejövő és kimenő csomagokat:

Kapcsolja ki a lezárási mód az összes bejövő és kimenő csomagokat:

Tudja meg, ha a zár mód aktiválása összes bejövő és kimenő csomagokat:

Reload firewalld szabályokat anélkül, hogy elveszítené a jelenlegi kapcsolatok:

Reload firewalld szabályokat, és törölje az aktuális kapcsolat (ajánlott csak probléma esetén):

Hozzá a zóna hálózati interfész:

# Tűzfal-cmd --zone = nyilvános --add-interface = em1

Add a zónába hálózati interfész (tárolt tűzfal egy újraindítás után):

# Tűzfal-cmd --zone = nyilvános --permanent --add-interface = em1

Ez lehet a konfigurációs fájlban ifcfg-enp1s0 meghatározza, hogy milyen terület tartozik ezen a felületen. Ehhez hozzá ZONE = munka az / etc / sysconfig / network-scripts / ifcfg-enp1s0. Ha a zóna nincs megadva, akkor a zónához hozzárendelt alapértelmezett (DefaultZone paraméter /etc/firewalld/firewalld.conf fájlt.

Hagyjuk port tartomány:

# Tűzfal-cmd --zone = nyilvános --add-port = 5059-5061 / udp

Masquerade (maskara, ő is nat, ez ugyanaz.)

# Tűzfal-cmd --zone = külső --query-Masquerade

# Tűzfal-cmd --zone = külső --add-Masquerade

Érdemes megjegyezni, hogy felveheti a színészkedést és a nyilvános helyeken, például.

Átirányítani a bejövő port 22 másik fogadó:

# Tűzfal-cmd --zone = külső --add előre-port = port = 22: proto = tcp: toaddr = 192.168.1.23

Átirányítani a bejövő port 22 egy másik fogadó a változás a cél portok (22 192.168.1.23:2055):

# Tűzfal-cmd --zone = külső /

--add-forward-port = port = 22: proto = tcp: toport = 2055: toaddr = 192.168.1.23

Ez véget ért, mert Példák lehet végtelen. Csak azt tudom hozzátenni, hogy én személy szerint nem hozza meg a végső véleményét a fejlesztések firewalld, mert Ön szokni a szintaxis sokáig, és ha az állatkertben vannak különböző OS Linux, akkor pervosti lehet a probléma csak egy szokás. De miután elsajátította firewalld, akkor bontsa ki a horizontot - gyakran ez megéri az erőfeszítést.

Nem akarom firewalld! Adj a régi iptables!

Ha azonban azt szeretnénk, hogy hozza vissza a múltban, és cserélje ki a firewalld iptables, akkor csináld nem nehéz:

Nincs hely a kezdő:

# Systemctl disable firewalld

# Systemctl megálló firewalld

Azt hogy a jó öreg iptables:

# Yum install iptables-szolgáltatások

# Systemctl indul iptables

# Systemctl indul ip6tables

Autorun induláskor:

# Systemctl lehetővé iptables

# Systemctl lehetővé ip6tables

Ha menteni iptables szabályok újraindítás után:

# / Sbin / iptables-save> / etc / sysconfig / iptables

# / Sbin / ip6tables-save> / etc / sysconfig / ip6tables

# Service iptables menteni

A jelenlegi szabályok a fájlokat:

/ Etc / sysconfig / iptables

/ Etc / sysconfig / ip6tables

Iptables újraindítása (például változtatások után):

# Systemctl újraindítás iptables.service