Biztonsági windows server 2018

Annak ellenére, hogy a gyakorisága a jó minőségű szoftver nyílt forráskódú termékek állnak rendelkezésre „egy kattintással”, meghívjuk Önt, hogy vizsgálja meg a ismert biztonsági rések a szoftver telepítés előtt és csak a hivatalos források letöltésére Linux disztribúció. Magától installációja a rendszergazda vagy a felhasználó már sérülékeny vagy „dobozos” szoftverek vírus kódját gyakran okoz problémát az infrastruktúra biztonságát.

Virtuális szerver alapú Windows

- Az engedély tartalmazza az ár

- Tesztelés 3-5 nap

- korlátlan forgalom

A Windows Server kiszolgálók elérhető az interneten, és ezzel egyidejűleg nem kerül kiválasztásra az eszköz, amely biztosítja a tűzfal funkció, a Windows tűzfal az egyetlen eszköz, amely védi a külső kapcsolatokat a szerveren. Letiltása kihasználatlan engedélyezés és tiltó kívül a szabályokat jelenti, hogy kevesebb port a szerver figyel a külső bejövő forgalom, ami csökkenti annak valószínűségét, hogy támadások ezeket a portokat. Például egy standard web szerver elég megnyitni a következő portokat:

80 - HTTP

443 - HTTPS

Az alábbi lista a kikötők, amelyhez a hozzáférés korlátozott, csak a jobb skáláját ügyfeleinek szerepelnek a fehér lista IP:

3389 - RDP szabványos portja

990 - FTPS

5000-5050 - port az FTP passzív módban

1433-1434 - a szabványos SQL portok

53 - DNS

Javasoljuk, hogy módosítsa a felhasználói nevet standard Administrator fiókot. Ehhez kövesse az alábbi lépéseket:

Ha az infrastruktúra-adminisztráció egy pár embert érintett, hozzon létre mindegyikre külön számlán rendszergazdai jogokkal. Ez segít nyomon követni, hogy ki jogosult-e egy akció a rendszerben.

Soha ne engedje a kapcsolatot a szerver megosztott mappák jelszó nélkül és névtelen hozzáférést. Ez megszünteti annak lehetőségét, hogy könnyen megszerzésének nesaktsionirovannogo a fájlokhoz való hozzáférés. Még ha ezek a fájlok nem önmagukban nincs értékük, hogy a támadó, akkor lesz egy „ablak” a további invázió az infrastruktúra felhasználók valószínűleg bízik ezekben a fájlokat, és nem valószínű, hogy teszteljék azokat a rosszindulatú kódot minden indításakor.

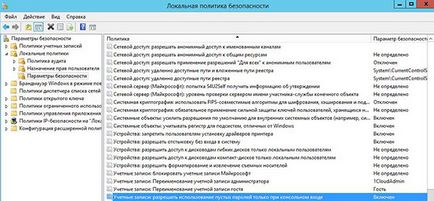

Ezen túlmenően, ez szükséges a kérelem bemeneti jelszót, amikor csatlakoztatja a munkamenet után egy meghatározott ideig. Ez megszünteti a lehetőségét, hogy egy egyszerű bemenetet a felhasználó nevét abban az esetben, ha ez utóbbi például elfelejtettem bezárni az RDP-kliens egy személyi számítógép, amelyen a biztonsági beállításokat ritkán eléggé ellenálló. Beállítani ezt az opciót, akkor a közüzemi beállítás helyi politikák secpol.msc. hívása a menü „Futtatás» (Win + R-> secpol.msc).

A Biztonság beállítása varázsló (SCW - biztonsági konfigurációs varázsló) lehetővé teszi, hogy a biztonsági házirendek XML-fájlok, amelyeket azután át a különböző az infrastruktúra szerverek. Ezek az irányelvek olyan szabályokat szolgáltatások igénybevétele, a globális rendszer konfigurációs paramétereket és a tűzfal szabályai.

Amellett, hogy a pre-Active Directory csoportházirend (ha van) végzett az ellenőrzési és konfigurálja újra az időt. Ez az eszköz az egyik fő módja, hogy a biztonság érdekében is a Windows-infrastruktúra.

A kényelem, a Group Policy Management, akkor nem csak a beépített Windows Server disztribúció közüzemi «gpmc.msc». hanem széles Microsoft segédprogram „Egyszerűsített biztonsági beállítások» (SCM-Security Compliance Manager). akinek a neve teljesen leírja a célra.

Ez az intézkedés nagyon nyilvánvaló, de nem szabad figyelmen kívül hagyni. Hogy blokkolja kapcsolatot távoli asztali a felhasználói jelszó nincs megadva, nyissa meg a segédprogram „Computer Configuration” -> „Beállítások Windows” -> „Biztonsági beállítások” -> „Helyi biztonsági házirend ->” Biztonsági beállítások „, és lehetővé teszik (engedélyezés) a „fiók: Hagyjuk a az üres jelszó használatának csak akkor, ha a konzol bemeneti (Accounts: Limit helyi fiók használatával üres jelszó konzolbejelentkezésekre).

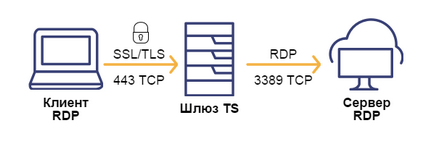

Természetesen a logika átjáró Remote Desktop használatával jár egy külön gép számára. Ebben az esetben ez nem jelenti azt, hogy nem tudja használni a virtuális gép telepített bármelyik házigazdák a privát hálózat.

Telepítése TS Gateway szolgáltatás

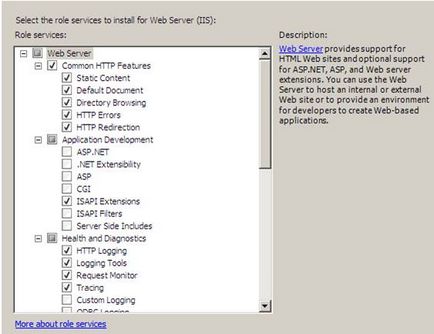

- Nyissa meg a Server Manager Utility (Server Management) -> Szerepek fül -> Hozzáadás Role

- A Select Server szerepkörök oldalon válassza ki a Terminal Services (Remote Desktop Services)

- A Role Services kiválasztása mezőben válassza ki a TS Gateway (Átjáró Remote Desktop Services) és kattintson a Tovább gombra

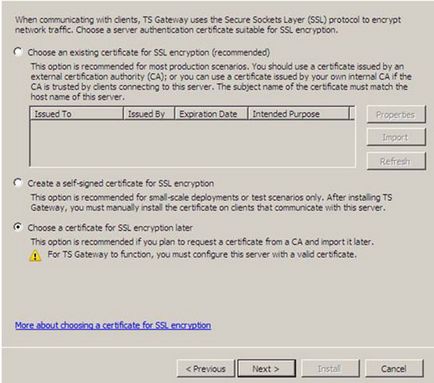

- Az oldalon válassza az SSL titkosítási szerver hitelesítési tanúsítványt, válassza Válasszon tanúsítványt az SSL-titkosítást később. Ez a választás annak a ténynek köszönhető, hogy a TS Gateway tanúsítvány még nem keletkezett.

A tanúsítványok a Remote Desktop Gateway szolgáltatás

Kezdeményezni SSL-kapcsolatokat az RDP kliens, gateway megfelelő tanúsítványt kell létrehozni:

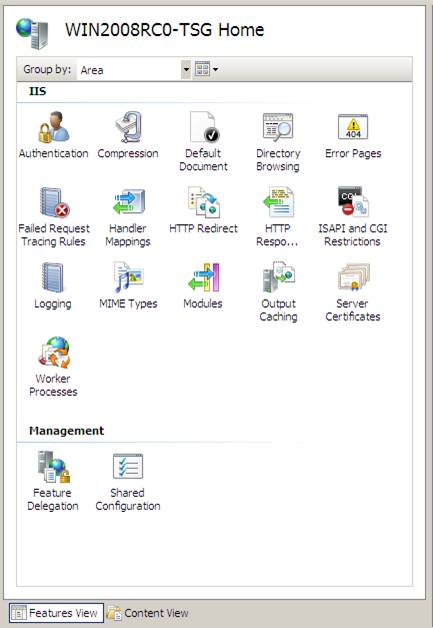

- Az adminisztráció menüben válassza az IIS-kezelő beépülő modul

- A bal oldalon a párbeszédablakban válassza ki a kívánt kiszolgálót, majd kattintson Szervertanúsítványok -> Új Domain Certificate

- Az Adja meg a tulajdonság nevét, adja meg a szükséges adatokat. Megjegyzés: a Megosztás neve mezőt - meg kell egyeznie a megadott név az RDP kliens szolgáltatások beállításait.

- A következő oldalon válassza az Online Certification Center nevet Enterprise CA amelynek nevében kell kiállítani a tanúsítványt, és adja meg a hálózat nevét a paraméter értékét.

Most néhány információt a tanúsítvány jelenik meg a Szervertanúsítványok. Duplán kattintva ezt az igazolást, akkor láthatjuk információkat a rendeltetési helyén, és a jelenléte a személyes kulcsot a tanúsítvány (amelyek nélkül nem lehet tanúsítványt használnak).

Beállítása A TS Gateway tanúsítvány használatához

Miután létrehozta a tanúsítványt, akkor be kell állítania a terminál átjáró használni:

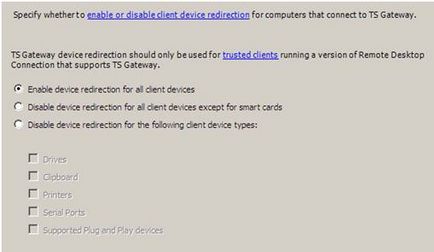

Engedélyezze eszköz átirányítását az összes kliens eszközök. Azt is letilthatja az átirányítást bizonyos típusú száj-in. Azon az oldalon eredmények paraméterek TS CAP ellenőrizze a korábban kiválasztott paraméterek és befejezése a konfigurációs varázsló.

Annak érdekében, hogy a biztonsági RDP kapcsolat, ha a kapcsolatot a szerver végzi nem a VPN, akkor ajánlott az SSL / TLS-alagút kapcsolatot.

Szintén lehetővé teszi a fenti opció lehetséges és a Server Management menüben Remote Desktop (Távoli asztali Session Host Configuration). Kapcsolatok listából választva a kívánt kapcsolatot, majd keresse meg a tulajdonságok, ha választani a biztonsági szintet «Biztonsági szint». TLS-titkosítást ülés igényel, legalább egy kiszolgáló tanúsítványt. Általános szabály, hogy ő már a rendszerben (automatikusan generált).

Nyissa meg a szerszám „Kiszolgáló kezelése Remote Desktop (Távoli asztali Session Host Configuration)» keresztül a menü "Administration" beállítani a TLS-alagút RDP-kapcsolatok -> Connections távoli asztali. "

Az egyik fő előzetes kiszolgáló infrastruktúra biztonsági tervezési feladat a kockázatok diverzifikálását kritikus infrastruktúra szegmensek egy sikeres támadás esetén az egyes csomópontok. Minél több szerepeket vesz minden csomóponton, a vonzóbb célpont támadások válik, és minél súlyosabb következményei lehetnek amiatt, hogy a csomópontot. Ezen kockázatok minimalizálására, szükséges egyrészt, hogy különbséget kritikus szerver szerepek a színpadon infrastruktúra kiépítését (a készlet erejéig), másrészt, tiltsa szolgáltatások a szervereken és a szerepek, amelyek használata nincs valós igény.

Ideális esetben egy szerver kell végezni egy adott funkció (a tartományvezérlő, egy fájl szerver, egy terminál szerver, stb.) De mivel a gyakorlatban ilyen diverzifikációja szerepek ritkán lehetséges a teljes. Azonban, ha meg tudja különböztetni a gép működésének, amennyire csak lehetséges.

Az elszigeteltség a szerepek használatához szükséges dedikált szerverek minden egyes feladat. Akkor is lehet használni a szerepe a virtuális gépek konfigurálása a paramétereket a biztonsági szükség. Eddig, virtualizációs technológia nem tudja megtapasztalni észrevehető korlátozások a funkcionalitás a virtuális gépek és kínál magas szintű teljesítmény és a stabilitás. Megfelelően beállított virtuális infrastruktúra lehet, értékes alternatívája a drága „vas” azok számára, akik szeretnék változatossá kockázatok súlyos sérüléseket.

Mi, a csapat felhő szolgáltatás 1cloud.ru. a maga részéről nem korlátozza a független létrehozását kliens virtuális gép egy bérelt virtuális szerverek. Ha azt szeretnénk, hogy telepíteni a Windows virtuális gép a szerveren, vegye fel a kapcsolatot a technikai támogatást kérő a megfelelő opciót.

Sajnos, a mai napig, a Server Core támogatja csak néhány jellemzője a Windows Server, ezért ez a rendszer nem nevezhető teljes. Talán a közeljövőben a helyzet változni fog.

P. S. Egyéb utasítások: