Hogyan lehet feltörni bluetooth, 1. rész a technológia és biztonság

Üdvözlet, én kezdő hackerek.

Ez az új sorozat szentelt hacker Bluetooth. Ez ihlette a közelmúltban epizód „Mr. Robot” (kedvenc TV-sorozat). Az epizód 6 Elliott feltört bluetooth billentyűzet rendőrségre, hogy hozzáférjen a börtön biztonsági rendszer, és kiadja a Arch Enemy Faith. Ez csak egy a sok betörés, amely azt fogja keresni ezt a sorozatot.

Bluetooth alapjai

A minimális működési távolság 10 méter Bluetooth, de a gyártók nem korlátozott, és megváltoztathatja a jellemző tartományban munka az eszközöket. Számos eszköz képes kommunikálni, még akkor is, ha azok a parttól 100 méterre egymástól. Speciális antennák, akkor is tovább bővíteni a működési tartományban.

A folyamat összekötő két Bluetooth eszköz úgynevezett ragozás. Szinte minden két eszköz kompatibilis a Bluetooth-on keresztül kapcsolódik egymáshoz. Minden látható Bluetooth-eszközök sugárzott a következő információkat:

- név

- osztály

- szolgáltatások listáját

- technikai információk

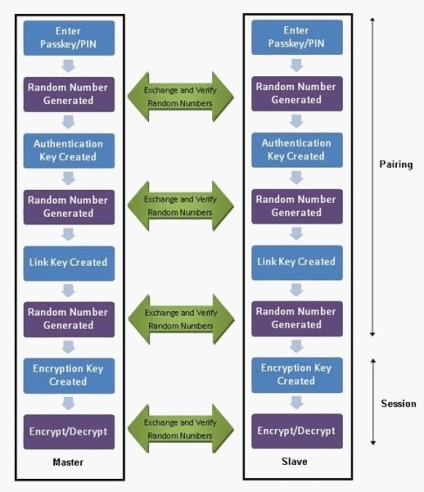

A párosítás a készülékek cseréjét egy közös titkos kulcs kapcsolatot. Mindegyikük kezében van a kulcs azonosításához a másik, hogy a jövőben interfészek.

Itt van egy rajz, Bluetooth párosítási folyamatot. Bár az utóbbi években megnőtt a védekezését, hogy továbbra is sérülékeny, mivel bemutatjuk a jövő irányát ebben a ciklusban.

Bluetooth-eszköz létrehozása úgynevezett piconeteken vagy nagyon kis hálózat. A piconeteken lehet egy dolog, és akár hét aktív segédanyagok. Mivel a Bluetooth hirtelen megváltozik a jel frekvenciájától (másodpercenként 1600-szor), ezek az eszközök nem zavarják egymást, mert az esélye, hogy a két eszköz egyidejűleg ugyanazt a frekvenciát használják, nagyon kicsi.

Alapvető Linux eszközökkel dolgozni Bluetooth

Végrehajtásához Bluetooth protokoll Linux nevű BlueZ. A legtöbb Linux disztribúció, akkor alapértelmezés szerint telepítve. Egy csipetnyi, akkor mindig megtalálja azt a tárolóból. A mi Kali Linux. ahogy azt várják, ezek a protokollok alapértelmezés szerint telepített.

A BlueZ tartalmaz néhány egyszerű eszközökkel, hogy tudjuk használni kezelésére és az azt követő Bluetooth hacker. Ezek közé tartoznak:

- hciconfig. Ez az eszköz működik szinte ugyanúgy, mint ifconfig Linux alatt, kivéve, hogy információt továbbít csak a Bluetooth-készülékek. Mint látható a lenti képen, azt használják, hogy bemutassák a felület Bluetooth (hci0), és kérheti a leírás egy adott készülék.

- hcitool. Ez egy olyan eszköz lekérdezésére adatokat. Azt meg tudja mondani, az eszköz neve, azonosítója osztály és időzítését.

- hcidump. Ez az eszköz lehetővé teszi számunkra, hogy elfogják a Bluetooth kommunikáció.

Bluetooth protokoll

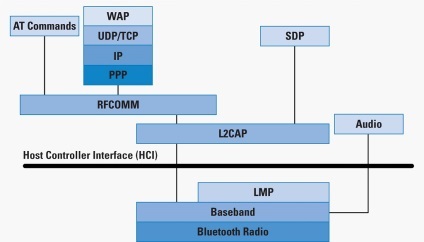

Bluetooth protokoll néz ki.

Bluetooth-eszközök nem feltétlenül használja fel a protokoll verem (pl TCP / IP). Bluetooth stack lett kifejlesztve, hogy a különböző kommunikációs alkalmazások használata Bluetooth saját céljaikra. Általában a program csak egy vertikális szeletet verem. Réteg Bluetooth protokollok és a kapcsolódó protokollok kerülnek felsorolásra.

Amellett, hogy a rétegek a protokollok, Bluetooth specifikáció is definiál gazda vezérlő interfész (HCI). Ez egy parancs interfész kommunikáció a baseband controller, link manager és az adatokhoz való hozzáférést az állam a berendezés és vezérlő regiszterek. Így a fenti névvel adott eszközök: hciconfig, hcidump és hcitool.

Bluetooth biztonsági

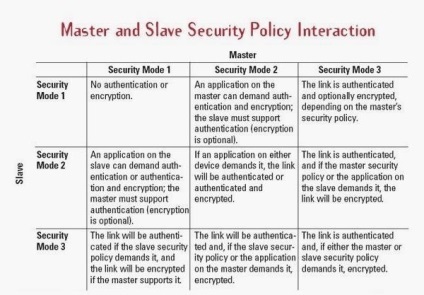

Bluetooth biztonsági rendszer alapja a több technikát. Először is, a frekvenciaugratásos. frekvencia változás algoritmus ismert, mint a fő- és kiegészítő eszköz, de nem egy harmadik félhez. Másodszor, a titkos kulcs cserélni, amikor a párosítás. Ezt alkalmazzák a hitelesítés és kódolás (128 bites). A Bluetooth három biztonsági mód. Itt vannak:

Eszközök Bluetooth hacker Kali

A Kali épített számos eszköz hacker Bluetooth, amely azt fogja használni az útmutatóban sorozat. Ezen felül, akkor le kell tölteni és telepíteni más eszközökkel. Ha látni egy listát a telepített eszközök dolgozó Bluetooth menjen az Alkalmazások -> Kali Linux -> Wireless Attack -> Bluetooth eszközök.

Itt Különféle eszközök elvégzéséhez támadások Bluetooth. Nézzük röviden megnézi mindegyik.

- Bluelog. Szerszám kimutatására bluetooth eszközöket. Ez ellenőrzi az azt körülvevő tér a keresési látható eszközök és tárolja azokat egy fájlba.

- Bluemaho. Egy sor GUI eszközök tesztelésére biztonsága Bluetooth eszközöket.

- Blueranger. Egy egyszerű script írt a Python, amely felhasználja i2cap jelek érzékelésére Bluetooth eszközök határozzák meg a hozzávetőleges távolság őket.

- Btscanne r: Ez az eszköz egy GUI látható vizsgál eszközök működési távolságán belül.

- Redfang. Ez az eszköz lehetővé teszi, hogy megtalálja a rejtett Bluetooth-eszközöket.

- Spooftooph. Ez egy eszköz hamisítást Bluetooth.

Néhány támadások Bluetooth

Keresse meg a következő cikkben, a kezdő hackerek =)