9 felhasználó hitelesítési algoritmusok

Az egyik funkciója a védelem alrendszer - A felhasználó hitelesítés (üzenet név rendszer). Ha az azonosítási eljárás sikeres volt, a felhasználó jogos, hiszen van néhány jelzés (ID) a rendszerben regisztrált.

A következő lépés - a felhasználói hitelesítést. azaz egoAUTENTIFIKATsIYa. Megállapítja, hogy a felhasználó, aki ő maga nyilatkozik.

Amikor adatokat, miután kaksoedinenie telepítve, akkor biztosítani kell, hogy az alábbi követelményeknek:

a) a címzett d. b. biztos a hitelességét az adatforrás;

b) a címzett d. b. biztos a hitelességét a továbbított adatok;

c) a feladó a. b. abban az adatoknak a vevő;

e) a feladó van kapcsolva. b. biztos a hitelességét az átadott adatok.

A követelmények (a) és (b) a védelem - egy digitális aláírás; a követelmények (c) és (d) - a feladó értesítést kell kapnia átvételi pomoschyuUDOSTOVERYaYuSchEY MAIL (ajánlott levél).

Gyógyszerek ebben az eljárásban - a digitális aláírás a válasz üzenetet.

Küldőautentikációt biztosítja a digitális aláírás. [5]

A szöveges üzenetek egy aszimmetrikus titkosítási rendszer végzi titkosítás révén a privát kulcs a feladó.

PEREDAVAEMOESOOBSCHENIE áll tartalmi információk a feladó (a tiszta) és adunk hozzá (összefűzés) digitális aláírással.

KEDVEZMÉNYEZETTJE. ismerve a küldő nyilvános kulcs dekódolni és így végre egy hitelesítési forrás összevetésével elfogadása és számítástechnikai POLUCHATELEMTSIFROVOY aláírásokat.

Nem tudván, a titkos kulcs a feladó lehetetlen létrehozni hamis jelentést a megadott digitális aláírást.

A hash függvény a digitális aláírás technológia kiküszöböli a megduplázása a méret a továbbított üzenet, ha a méret a digitális aláírás egyenlő lesz a mérete az eredeti üzenet (a szimbólumokat az üzenet).

Így az eljárás aláírás kiszámítására csökkenti a posledovatelnomuVYChISLENIYu hash érték ÜZENETEK kezdeti és titkosítása a kapott értéket a feladó titkos kulcs (vagy nyilvános kulcs visszafejteni az aláírás ellenőrzését).

Esliotpravitel és címzett tudja ugyanazt a session kulcsot, az üzenet hitelességét ellátható kiszámítjuk a hash értéket a szövetség (összefűzés) a továbbított üzenet és a munkamenet kulcs.

Az E számítás eredménye az úgynevezett ÜZENETHITELESÍTŐ KÓD (CAS) (messageauthenticationcode, MAC).

GOST 28147-89 hitelesítési kódot - a klasszikus példája a MAC kód.

CAS szükséges védelmet előíró hamis üzeneteket. A védelem, a CAS nem továbbítják nyílt szövegként. és egyesítjük a sima szöveges (összefűzés).

A kapott kombinálásával egység ezután titkosított ülésszak kulcsként.

Az aszimmetrikus titkosítási rendszer senkinek, kivéve a küldő ismeri a privát kulcsot. Ez pozvolyaetODNOZNAChNO bizonyítani, hogy tulajdonjoga nem a feladó (recipiens) a korábban továbbított (vett) üzenet.

Továbbá, a címzett nem ismeri a titkos kulcsot, nem tud bejelentkezni egy üzenetet a küldő szervezet.

A digitális aláírások SOOBSchENIYam:

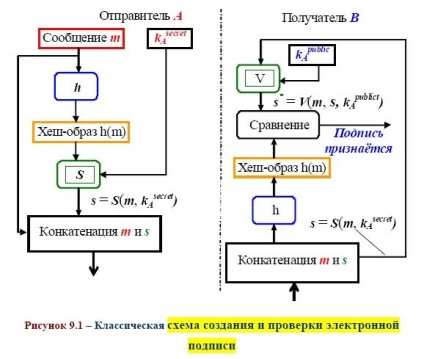

1 A feladó kiszámítja pár: kAsecret titkos kulcsot aláíró (előfizetői) és kApublic - ellenőrzi a megfelelő nyilvános kulcs (előfizetői B). A küldő elküldi a címzettnek B. kApublic kAsecret titkot tartani.

2. Ahhoz, hogy az aláírás a dokumentum m feladó ábrák aláírását s keresztül algoritmussal S aláírást az m üzenetet kA titkos privát kulcsot és küldi az üzenetet m és az aláírás s a címzett.

3. A kedvezményezett kiszámítja az ő aláírása algoritmussal V teszt (ellenőrző) aláírása az üzenet m. aláírása a nyilvános kulcsú kApublic. Attól függően, hogy a számítás eredménye, elfogadja vagy elutasítja az aláírás s.

Klasszikus rendszerek létrehozása és igazolása az elektronikus aláírás ábra 9.1.

A magyar szabvány digitális aláírás által kifejlesztett hazai kriptográfia egy hash függvény (256 bit) GOST R 34,11-94 (alapján a blokk titkosító algoritmus szerint GOST 28147-89).

Szabványos opredelyaetalgoritm és a kiszámítására szolgáló eljárást hash függvény számára bármilyen sorrendben bináris szimbólumokat. amelyeket a kriptográfiai eljárások és az informatikai biztonság, beleértve a végrehajtása az elektronikus aláírás eljárások (EDS), továbbítása, feldolgozása és tárolása információk automatizált rendszerek.

Meghatározott standartefunktsiya tördelő használják realizatsiisistemelektronnoy digitális aláírás alapján aszimmetrikus kriptográfiai algoritmus GOST R 34,10-94 „Az információs technológia. Kriptográfiai információk védelme. Döntéshozatali eljárás és ellenőrzése elektronikus digitális aláírás alapján aszimmetrikus kriptográfiai algoritmus. "

Általában, egy hash funktsiyah megjeleníti bináris húrok tetszőleges véges hosszúságú kimeneteire egy kis (például 64, 128, 160,192, 224, 256, 384, 512) rögzített hosszúságú [13] nazyvaemyehesh-értékek:

ahol * - több bináris húrok tetszőleges véges hosszúságú; n - a sor bináris húrok n bit hosszúságú, azaz * - az unió minden készlet bináris szekvenciák dlinoyi bitek tartozó szerek N (GOST P 34,11-94, n = 256).

Soobscheniyas tetszőleges dlinoymozhno borogatás alkalmazásával hash funktsiyus rögzített bemeneti mérete, a segítségével a két módszer:

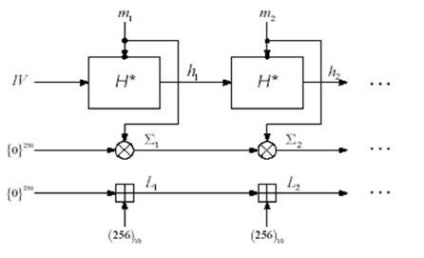

A GOST 34,11-94 szoktuk az első pálya - következetes hash módszer. egy hash függvény egy rögzített méretű bemenet (lásd. 9.2 ábra), vagyis a kompressziós funkciót 2 faktorral.

Ha azt szeretnénk, hogy az üzenet hash m = (m1, m2, ..., mi), tördelő a következőképpen végezzük:

Ha az utolsó blokk kevesebb, mint n bit, akkor azt töltött egyik létező módszer, hogy elérjék a hossza többszöröse n.

Ezzel szemben a hagyományos feltevéseket, hogy az üzenet blokkokra osztjuk, és tette az utolsó nyomtatási egység, ha szükséges (formázás bemenet a priori), mielőtt a hash, a GOST R 34,11-94 hash eljárás vár vége között (bemeneti formátum utólag üzenetek).

A csomagolás a következő: az utolsó blokk jobbra tolódott, majd töltött nullák, hogy elérjék a hossza 256 bit.

tördelő GOST P 34,11-94 algoritmus sorolható ellenálló ütközések kódot (n = 256, és az egyik típusú támadások igényel körülbelül 2256/2 hashing műveletek), amely észleli a módosítás (Ütközés Resistant Hash függvény, CRHF).

Takzhekonstruktory nyújtott kiegészítő védelem:

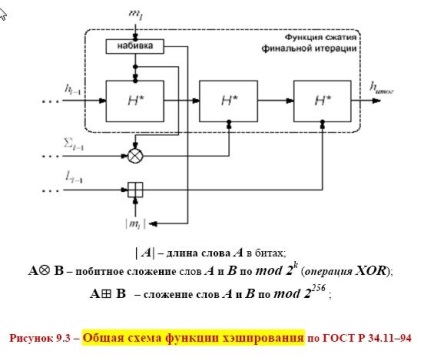

a) párhuzamos a számított ellenőrző összeg, ami az összeg az összes üzenet blokkokat (az utóbbi már Töltött foglalta) a szabály által A + B [mod 2 k], ahol k = | A | = | B |. és | A | és | B | bit szóhosszúság- A, illetve B (a továbbiakban: a számok és a szövegben ez a művelet lesz említett);

b) párhuzamos bit hosszúságú kiszámított kivonatolt üzenetet. hajtja mod 2256 (MD-erősítés), amely egy végső kompressziós funkció kiszámításához használt végső hash (lásd. 9.3 ábra).

Jelölje meg az átviteli üzenetet, hogy hány nullát adunk az utolsó blokk nem szükséges. mivel az üzenet hossza részt vesz tördelő (lásd. 9.4 ábra).

A kezdeti vektor IV: GOST P 34,11-94, IV- tetszőleges rögzített szóhosszúsága 256 bit (IV ε256).

Ha ez eleve nem ismert integritását ellenőrzi az üzenetet, akkor kell átadni az üzenettel együtt garantált integritását.

A kis üzenetek IV lehet választani egy kis sor lehetséges értékek. Azt is meg lehet meghatározni a szervezeten belül, a domain állandó.

Mindegyik bemeneti blokk tekintik, mint az eredménye összefűző négy 64-bites bináris vektorok.

1) a generációs négy 256 bites kulcs titkosítási mód egyszerűen kicseréljük 64 bites részei az i-edik blokk;

2) kódoló chasteybloka hi c egy algoritmus GOSZT 28147-89;

3) összekeverjük a kódolás eredménye